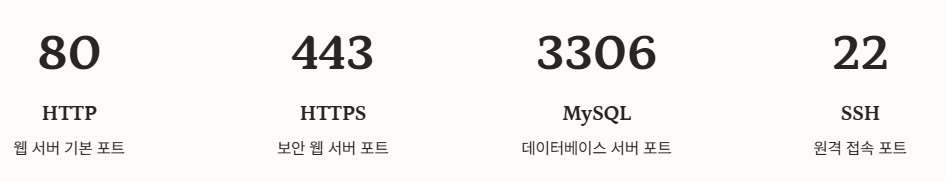

리눅스와 윈도우에서 특정 포트를 사용하는 프로세스를 확인하고 포트 충돌 문제를 해결하는 netstat, lsof, tasklist 등의 명령어 활용법을 단계별로 안내합니다.

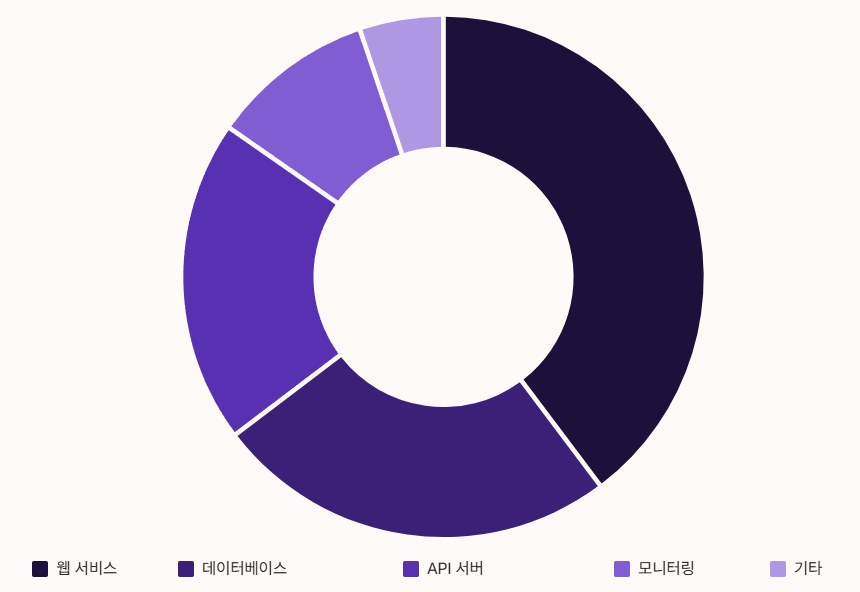

포트 사용 프로세스 확인이 중요한 이유

개발 중 "BindException Address already in use" 오류를 마주한 적이 있나요?

이런 포트 충돌 해결 방법을 모르면 개발 생산성이 크게 떨어집니다.

서버 포트 충돌은 특히 마이크로서비스 환경에서 자주 발생하는 문제입니다.

특정 포트가 이미 사용 중일 때는 해당 포트 사용 프로세스를 정확히 파악하고 적절한 조치를 취해야 합니다.

이 글에서는 리눅스와 윈도우 환경에서 특정 포트 점유 확인부터 프로세스 종료까지의 전체 과정을 다룹니다.

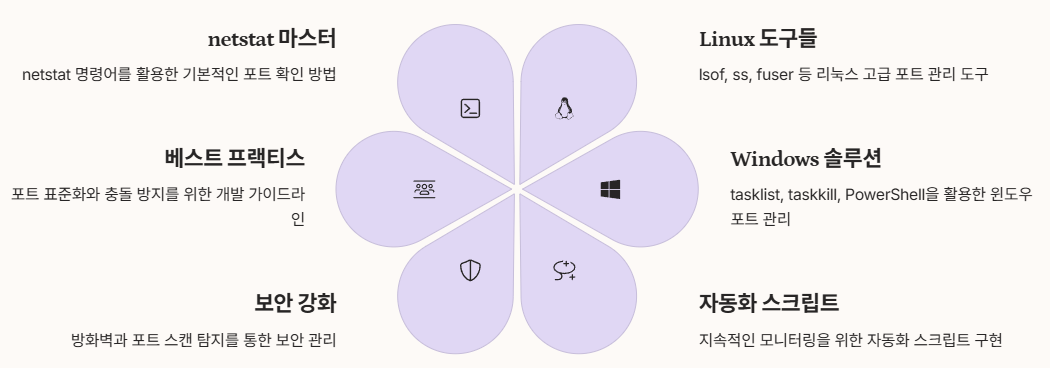

리눅스에서 특정 포트 확인 방법

netstat을 활용한 포트 확인

리눅스 특정 포트 확인의 가장 기본적인 방법은 netstat 명령어입니다.

# 모든 TCP/UDP 포트 확인

sudo netstat -tulpn

# 특정 포트 8080 확인

sudo netstat -tulpn | grep :8080

netstat 사용법에서 주요 옵션들을 살펴보겠습니다.

| 옵션 | 설명 |

|---|---|

| -t | TCP 연결만 표시 |

| -u | UDP 연결만 표시 |

| -l | LISTEN 상태인 포트만 표시 |

| -p | 프로세스 ID와 이름 표시 |

| -n | 숫자 형태로 주소와 포트 표시 |

실제 출력 예시를 보면 다음과 같습니다.

Proto Recv-Q Send-Q Local Address Foreign Address State PID/Program name

tcp 0 0 0.0.0.0:8080 0.0.0.0:* LISTEN 1234/java

tcp 0 0 0.0.0.0:3306 0.0.0.0:* LISTEN 5678/mysqldlsof 명령어로 포트 확인

lsof -i 명령어는 네트워크 관련 파일을 확인할 때 매우 유용합니다.

# 모든 네트워크 연결 확인

sudo lsof -i -P -n

# 특정 포트 8080 확인

sudo lsof -i :8080

# TCP 포트 8080만 확인

sudo lsof -i TCP:8080

lsof 명령어의 주요 옵션은 다음과 같습니다.

# MySQL 포트 3306 확인

sudo lsof -i :3306

# HTTP 포트 80 확인

sudo lsof -i :80

# HTTPS 포트 443 확인

sudo lsof -i :443

리눅스 grep 포트 필터링을 통해 원하는 정보만 추출할 수 있습니다.

# LISTEN 상태인 포트만 확인

sudo lsof -i -P -n | grep LISTEN

# 특정 프로토콜 TCP만 확인

sudo lsof -i TCP -P -n | grep LISTENss 명령어 활용

최신 리눅스 배포판에서는 netstat 대신 ss 명령어를 권장합니다.

# 모든 listening 포트 확인

sudo ss -tulpn

# 특정 포트 8080 확인

sudo ss -tulpn | grep :8080

# TCP 포트만 확인

sudo ss -tlpnss 명령어는 리눅스 프로세스 확인에서 더 빠른 성능을 제공합니다.

윈도우에서 특정 포트 확인 방법

netstat 명령어로 포트 확인

윈도우 특정 포트 확인은 리눅스와 유사하지만 몇 가지 차이점이 있습니다.

# 모든 포트 및 프로세스 확인

netstat -ano

# 특정 포트 8080 확인

netstat -ano | findstr :8080

# TCP 포트만 확인

netstat -ano -p TCP

윈도우 netstat -ano 명령어에서 각 옵션의 의미는 다음과 같습니다.

| 옵션 | 설명 |

|---|---|

| -a | 모든 연결과 listening 포트 표시 |

| -n | 숫자 형태로 주소와 포트 표시 |

| -o | 각 연결의 프로세스 ID (PID) 표시 |

tasklist로 프로세스 정보 확인

포트를 사용하는 프로세스의 PID를 확인했다면, 윈도우 tasklist 명령어로 상세 정보를 얻을 수 있습니다.

# 특정 PID의 프로세스 정보 확인

tasklist /FI "PID eq 1234"

# 프로세스 이름으로 검색

tasklist /FI "IMAGENAME eq java.exe"

예를 들어, 8080 포트를 사용하는 프로세스를 찾는 전체 과정은 다음과 같습니다.

# 1. 포트 8080을 사용하는 프로세스 찾기

netstat -ano | findstr :8080

# 2. 출력된 PID(예: 1234)로 프로세스 정보 확인

tasklist /FI "PID eq 1234"Microsoft 공식 문서에 따르면 netstat 명령어는 활성 TCP 연결과 수신 포트 정보를 제공합니다.

PowerShell을 활용한 고급 포트 확인

Windows PowerShell에서는 더 강력한 포트 확인 기능을 제공합니다.

# Get-NetTCPConnection을 사용한 포트 확인

Get-NetTCPConnection | Where-Object {$_.LocalPort -eq 8080}

# 프로세스 정보와 함께 확인

Get-NetTCPConnection | Where-Object {$_.State -eq "Listen"} |

Select-Object LocalAddress,LocalPort,OwningProcess포트 사용 프로세스 종료 방법

리눅스에서 프로세스 종료

리눅스 포트 강제 종료는 kill 명령어를 사용합니다.

# 프로세스 ID로 종료 (예: PID 1234)

sudo kill 1234

# 강제 종료

sudo kill -9 1234

# 프로세스 이름으로 종료

sudo pkill java

# fuser 명령어로 포트 사용 프로세스 종료

sudo fuser -k 8080/tcp

fuser 명령어는 특정 포트나 파일을 사용하는 프로세스를 찾고 종료할 때 유용합니다.

# 8080 포트를 사용하는 프로세스 확인

sudo fuser 8080/tcp

# 해당 프로세스들을 종료

sudo fuser -k 8080/tcp윈도우에서 프로세스 종료

윈도우 포트 강제 종료는 taskkill 명령어를 사용합니다.

# PID로 프로세스 종료

taskkill /PID 1234

# 강제 종료

taskkill /PID 1234 /F

# 프로세스 이름으로 종료

taskkill /IM java.exe /F

실제 사용 예시를 보겠습니다.

# 1. 8080 포트 사용 프로세스 찾기

netstat -ano | findstr :8080

# 출력: TCP 0.0.0.0:8080 0.0.0.0:0 LISTENING 1234

# 2. 해당 PID 프로세스 종료

taskkill /PID 1234 /F포트 충돌 문제 해결 시나리오

개발 환경에서의 포트 충돌

개발 중 자주 마주치는 서버 포트 충돌 상황들을 살펴보겠습니다.

시나리오 1: Spring Boot 애플리케이션 실행 시

# 에러 발생

Web server failed to start. Port 8080 was already in use.

# 해결 과정

# 1. 8080 포트 사용 프로세스 확인

sudo netstat -tulpn | grep :8080

# 2. 해당 프로세스 종료

sudo kill -9 [PID]

# 3. 또는 다른 포트로 실행

java -jar app.jar --server.port=8081

시나리오 2: Docker 컨테이너 포트 충돌

# Docker 컨테이너 실행 시 포트 충돌

docker: Error response from daemon: driver failed programming

external connectivity on endpoint: bind for 0.0.0.0:3306

# 해결 방법

# 1. MySQL 포트 사용 프로세스 확인

sudo lsof -i :3306

# 2. 기존 MySQL 서비스 중지

sudo systemctl stop mysql

# 3. Docker 컨테이너 재실행

docker run -p 3306:3306 mysql:8.0

포트 점유 문제 해결을 위한 체계적인 접근법은 다음과 같습니다.

포트 충돌 발생

↓

포트 사용 프로세스 확인

↓

필요시 프로세스 종료

↓

다른 포트 사용 또는 애플리케이션 재시작프로덕션 환경에서의 포트 관리

프로덕션 환경에서는 더욱 신중한 포트 사용 프로세스 확인이 필요합니다.

# 시스템 전체 포트 사용 현황 모니터링

sudo ss -tulpn > port_usage_$(date +%Y%m%d).log

# 특정 서비스 포트 확인 스크립트

#!/bin/bash

PORTS=(80 443 8080 3306 5432)

for port in "${PORTS[@]}"; do

echo "Checking port $port:"

sudo lsof -i :$port

echo "---"

doneOracle의 공식 가이드에 따르면 네트워크 포트 모니터링은 시스템 안정성에 필수적입니다.

고급 포트 확인 기법

네트워크 연결 상태별 필터링

다양한 연결 상태를 확인하여 더 정확한 리눅스 포트 사용 프로세스 확인이 가능합니다.

# ESTABLISHED 연결만 확인

sudo netstat -an | grep ESTABLISHED

# TIME_WAIT 상태 확인

sudo netstat -an | grep TIME_WAIT

# 특정 IP에서의 연결 확인

sudo netstat -an | grep 192.168.1.100

포트 범위별 확인

윈도우 포트 사용 프로세스 확인에서 포트 범위를 지정할 수 있습니다.

# 8000-8999 포트 범위 확인

netstat -ano | findstr "800[0-9]"

# 웹 서버 관련 포트들 확인

netstat -ano | findstr ":80 :443 :8080"성능 최적화를 위한 포트 모니터링

자동화 스크립트 활용

지속적인 포트 모니터링을 위한 스크립트를 작성할 수 있습니다.

#!/bin/bash

# port_monitor.sh - 포트 모니터링 스크립트

LOG_FILE="/var/log/port_monitor.log"

CRITICAL_PORTS=(80 443 22 3306)

monitor_ports() {

echo "$(date): Starting port monitoring" >> $LOG_FILE

for port in "${CRITICAL_PORTS[@]}"; do

if sudo lsof -i :$port > /dev/null 2>&1; then

echo "$(date): Port $port is in use" >> $LOG_FILE

sudo lsof -i :$port >> $LOG_FILE

else

echo "$(date): WARNING - Port $port is not in use!" >> $LOG_FILE

fi

done

}

# 매 5분마다 실행

while true; do

monitor_ports

sleep 300

doneWindows 환경 자동화

PowerShell을 활용한 윈도우 특정 포트 확인 자동화입니다.

# port_monitor.ps1

$CriticalPorts = @(80, 443, 8080, 3306)

$LogFile = "C:\logs\port_monitor.log"

foreach ($Port in $CriticalPorts) {

$Connection = Get-NetTCPConnection -LocalPort $Port -ErrorAction SilentlyContinue

if ($Connection) {

$Process = Get-Process -Id $Connection.OwningProcess -ErrorAction SilentlyContinue

$LogEntry = "$(Get-Date): Port $Port is used by $($Process.ProcessName) (PID: $($Connection.OwningProcess))"

Add-Content -Path $LogFile -Value $LogEntry

} else {

$LogEntry = "$(Get-Date): WARNING - Port $Port is not in use!"

Add-Content -Path $LogFile -Value $LogEntry

}

}보안 관점에서의 포트 관리

불필요한 포트 차단

포트 점유 문제 해결에서 보안 측면도 고려해야 합니다.

# 현재 열린 포트 중 불필요한 포트 확인

sudo nmap -sT localhost

# 방화벽으로 특정 포트 차단

sudo ufw deny 8080

# iptables를 활용한 포트 차단

sudo iptables -A INPUT -p tcp --dport 8080 -j DROP

포트 스캔 탐지

외부에서의 포트 스캔을 탐지하기 위한 모니터링 설정입니다.

# 네트워크 연결 로그 확인

sudo tail -f /var/log/auth.log | grep "Connection"

# fail2ban을 활용한 포트 스캔 차단 설정

sudo apt install fail2banIBM의 보안 가이드에 따르면 포트 보안 관리는 시스템 보안의 핵심 요소입니다.

트러블슈팅 팁과 베스트 프랙티스

자주 발생하는 문제와 해결책

BindException Address already in use 오류 해결을 위한 체크리스트입니다.

- 포트 사용 중인 프로세스 확인

# Linux

sudo lsof -i :8080

# Windows

netstat -ano | findstr :8080- 프로세스 정상 종료 확인

# 정상 종료 시도

sudo kill [PID]

# 5초 후에도 실행 중이면 강제 종료

sudo kill -9 [PID]- TIME_WAIT 상태 확인

# TIME_WAIT 상태인 연결 확인

sudo netstat -an | grep TIME_WAIT | grep :8080포트 관리 베스트 프랙티스

효율적인 서버 포트 충돌 방지를 위한 권장사항입니다.

- 개발 환경 포트 표준화

- Frontend: 3000-3999

- Backend API: 8000-8999

- Database: 5432 (PostgreSQL), 3306 (MySQL)

- Cache: 6379 (Redis)

- Docker Compose 활용

version: '3.8'

services:

web:

ports:

- "8080:80"

db:

ports:

- "3306:3306"- 환경변수를 통한 포트 설정

# .env 파일

PORT=8080

DB_PORT=3306

# 애플리케이션에서 사용

const port = process.env.PORT || 8080;RedHat의 공식 문서에서는 네트워크 서비스 관리에 대한 상세한 가이드를 제공합니다.

마무리

리눅스 특정 포트 확인과 윈도우 특정 포트 확인부터 포트 사용 프로세스 종료까지의 전체 과정을 살펴보았습니다.

netstat 특정 포트 확인 방법과 lsof -i, fuser 등의 고급 명령어 활용법을 통해 효율적인 포트 충돌 해결 방법을 마스터할 수 있습니다.

개발 환경에서 자주 발생하는 BindException Address already in use 오류를 해결하고, 리눅스 포트 강제 종료와 윈도우 포트 강제 종료 방법을 활용하여 생산성을 높이시기 바랍니다.

지속적인 포트 점유 문제 해결을 위해서는 체계적인 모니터링과 자동화 스크립트 도입을 권장합니다.

핵심 요약: netstat, lsof, tasklist 명령어를 활용하여 리눅스와 윈도우에서 특정 포트 사용 프로세스를 확인하고, kill, taskkill 명령어로 포트 충돌 문제를 해결할 수 있습니다.

같이 읽으면 좋은 글

Helm과 Istio의 역할과 차이점: 쿠버네티스 환경에서의 필수 도구 완벽 가이드

현대적인 DevOps 환경에서 쿠버네티스는 컨테이너 오케스트레이션의 표준이 되었습니다.하지만 쿠버네티스만으로는 복잡한 애플리케이션 배포와 관리에 한계가 있어, 추가적인 도구들이 필요합

notavoid.tistory.com

nftables로 리눅스 방화벽 구성하기 - iptables 대체 가이드

리눅스 시스템 관리자와 보안 전문가들에게 방화벽 구성은 필수적인 업무입니다.오랫동안 iptables가 리눅스 방화벽의 표준으로 사용되어 왔지만, 최근 nftables가 차세대 방화벽 솔루션으로 주목

notavoid.tistory.com

firewalld vs iptables: 리눅스 방화벽 관리 도구의 차이점과 실전 활용 가이드

리눅스 방화벽 관리에서 firewalld와 iptables는 각각 동적 관리와 정적 관리라는 서로 다른 접근 방식을 제공하며,2025년 현재 서버 보안 강화를 위한 핵심 도구로 활용되고 있습니다.리눅스 방화벽

notavoid.tistory.com

무차별 대입 공격(Brute Force Attack) 차단: fail2ban과 리눅스 방화벽 연동 실전 가이드

fail2ban과 리눅스 방화벽을 연동하여 SSH 무차별 대입 공격을 자동으로 차단하고 서버 보안을 강화하는 실전 설정 방법과 모니터링 기법을 완벽 해설합니다.서버 관리자라면 누구나 한 번쯤 경험

notavoid.tistory.com

서버 관리자를 위한 리눅스 필수 명령어 TOP 20

서버 관리자가 반드시 알아야 할 리눅스 명령어의 중요성리눅스 시스템은 현대 서버 환경의 중추적인 역할을 담당하고 있습니다.클라우드 인프라, 웹 서버, 데이터베이스 서버 등 대부분의 서

notavoid.tistory.com

'linux' 카테고리의 다른 글

| grep 명령어 AND,OR,NOT 조건 사용법 총정리 - 리눅스 텍스트 검색 가이드 (0) | 2025.09.16 |

|---|---|

| gz 압축하기,압축풀기 명령어 총정리 - Linux & Windows 가이드 (0) | 2025.09.16 |

| 무차별 대입 공격(Brute Force Attack) 차단: fail2ban과 리눅스 방화벽 연동 실전 가이드 (0) | 2025.07.23 |

| firewalld vs iptables: 리눅스 방화벽 관리 도구의 차이점과 실전 활용 가이드 (0) | 2025.07.22 |

| nftables로 리눅스 방화벽 구성하기 - iptables 대체 가이드 (0) | 2025.06.15 |