리눅스 방화벽 관리에서 firewalld와 iptables는 각각 동적 관리와 정적 관리라는 서로 다른 접근 방식을 제공하며,

2025년 현재 서버 보안 강화를 위한 핵심 도구로 활용되고 있습니다.

리눅스 방화벽의 진화: 전통적인 iptables에서 현대적인 firewalld까지

리눅스 서버 보안의 핵심인 방화벽 설정은 시스템 관리자에게 가장 중요한 업무 중 하나입니다.

전통적으로 iptables가 리눅스 방화벽의 표준이었지만,

Red Hat Enterprise Linux 7부터 도입된 firewalld는 새로운 패러다임을 제시했습니다.

두 도구 모두 강력한 방화벽 기능을 제공하지만, 관리 방식과 사용 철학에서 근본적인 차이를 보입니다.

현재 많은 시스템 관리자들이 firewalld vs iptables 선택에 고민하고 있으며, 각각의 장단점을 정확히 이해하는 것이 중요합니다.

iptables 심화 분석: 전통적인 방화벽 관리의 강자

iptables 핵심 아키텍처

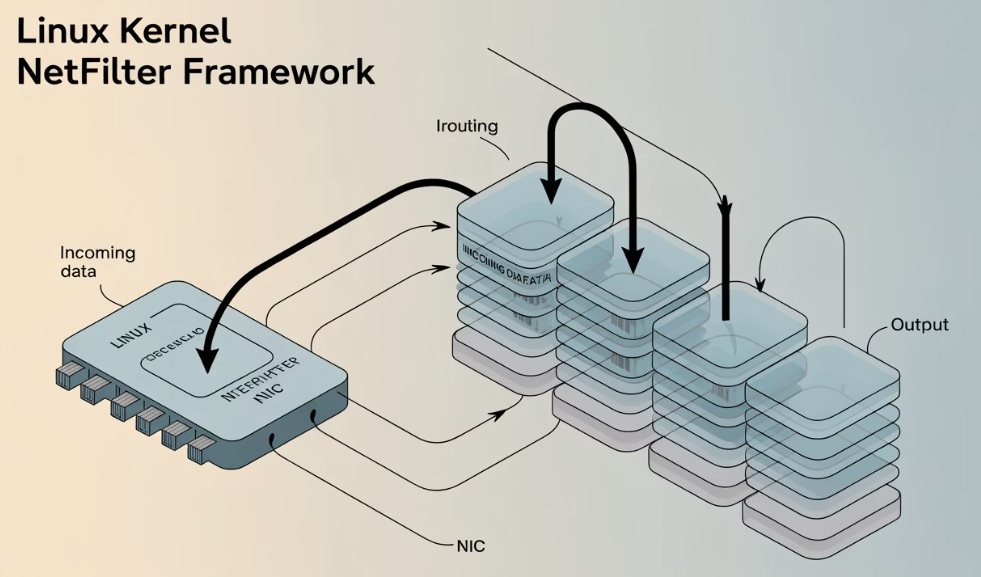

iptables는 리눅스 커널의 netfilter 프레임워크를 기반으로 작동하는 방화벽 정책 관리 도구입니다.

패킷 필터링을 위해 테이블(table), 체인(chain), 규칙(rule)이라는 3단계 구조를 사용합니다.

Netfilter Framework

├── filter 테이블 (기본 패킷 필터링)

│ ├── INPUT 체인

│ ├── OUTPUT 체인

│ └── FORWARD 체인

├── nat 테이블 (네트워크 주소 변환)

│ ├── PREROUTING 체인

│ ├── OUTPUT 체인

│ └── POSTROUTING 체인

└── mangle 테이블 (패킷 헤더 수정)

├── PREROUTING 체인

├── INPUT 체인

├── FORWARD 체인

├── OUTPUT 체인

└── POSTROUTING 체인iptables 장단점 상세 분석

iptables의 주요 장점

- 세밀한 제어: 패킷 레벨에서 매우 정교한 규칙 설정이 가능합니다

- 높은 성능: 커널 레벨에서 직접 작동하여 최적의 성능을 제공합니다

- 광범위한 호환성: 거의 모든 리눅스 배포판에서 지원됩니다

- 풍부한 문서화: 20년 이상의 역사로 방대한 레퍼런스가 존재합니다

iptables의 주요 단점

- 복잡한 문법: 초보자에게 진입 장벽이 높습니다

- 정적 설정: 규칙 변경 시 전체 규칙 세트를 다시 로드해야 합니다

- 서비스 중단: 규칙 적용 과정에서 일시적인 연결 끊김이 발생할 수 있습니다

iptables 실전 명령어 예제

기본적인 방화벽 설정 방법을 살펴보겠습니다

# 현재 규칙 확인

iptables -L -n -v

# SSH 포트 허용 (22번)

iptables -A INPUT -p tcp --dport 22 -j ACCEPT

# HTTP/HTTPS 포트 허용

iptables -A INPUT -p tcp --dport 80 -j ACCEPT

iptables -A INPUT -p tcp --dport 443 -j ACCEPT

# 특정 IP 차단

iptables -A INPUT -s 192.168.1.100 -j DROP

# 규칙 저장 (CentOS/RHEL)

service iptables save

# 규칙 저장 (Ubuntu/Debian)

iptables-save > /etc/iptables/rules.v4firewalld 심화 분석: 현대적인 동적 방화벽 관리

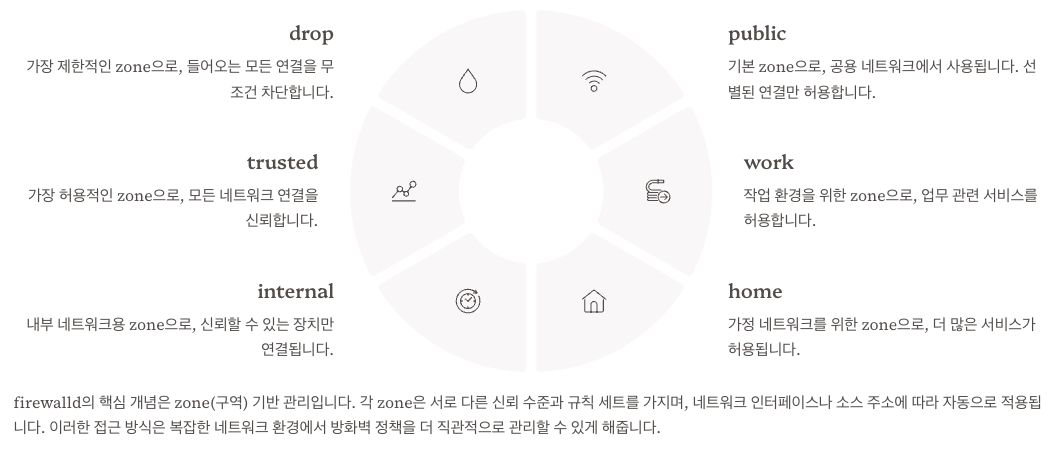

firewalld Zone 관리 시스템

firewalld의 핵심 개념은 zone(구역) 기반 관리입니다.

각 zone은 서로 다른 신뢰 수준과 규칙 세트를 가지며, 네트워크 인터페이스나 소스 주소에 따라 자동으로 적용됩니다.

firewalld Zone 구조

├── drop (가장 제한적)

├── block

├── public (기본값)

├── external

├── internal

├── dmz

├── work

├── home

└── trusted (가장 허용적)firewalld 장단점 종합 평가

firewalld의 주요 장점

- 동적 설정: 서비스 재시작 없이 실시간 규칙 변경이 가능합니다

- 직관적인 관리: zone 개념으로 복잡한 네트워크 환경을 쉽게 관리할 수 있습니다

- 서비스별 포트 관리: 미리 정의된 서비스를 통한 간편한 포트 관리가 가능합니다

- D-Bus 인터페이스: GUI 도구와의 연동이 용이합니다

firewalld의 주요 단점

- 성능 오버헤드: iptables 대비 약간의 성능 저하가 있을 수 있습니다

- 복잡한 아키텍처: 내부적으로 iptables를 사용하므로 디버깅이 어려울 수 있습니다

- 제한된 배포판 지원: 주로 Red Hat 계열에서 기본으로 제공됩니다

firewalld 사용법과 실전 예제

기본적인 firewalld 조작 방법을 확인해보겠습니다:

# 현재 상태 확인

firewall-cmd --state

# 활성 zone 확인

firewall-cmd --get-active-zones

# 기본 zone 확인

firewall-cmd --get-default-zone

# 서비스 허용 (영구 설정)

firewall-cmd --permanent --add-service=http

firewall-cmd --permanent --add-service=https

# 특정 포트 허용

firewall-cmd --permanent --add-port=8080/tcp

# 특정 IP 허용

firewall-cmd --permanent --add-source=192.168.1.0/24

# 설정 적용

firewall-cmd --reload

# 특정 zone에 인터페이스 할당

firewall-cmd --permanent --zone=internal --add-interface=eth1firewalld iptables 차이: 핵심 비교 분석

기술적 아키텍처 비교

| 구분 | iptables | firewalld |

|---|---|---|

| 관리 방식 | 정적 설정 | 동적 설정 |

| 설정 적용 | 전체 재로드 필요 | 실시간 적용 가능 |

| 인터페이스 | 명령줄 전용 | CLI + GUI + D-Bus |

| 설정 영속성 | 수동 저장 필요 | 자동 영속화 |

| Zone 지원 | 미지원 | 완전 지원 |

| 서비스 정의 | 수동 포트 지정 | 사전 정의된 서비스 |

| 성능 | 높음 | 중간 (약간의 오버헤드) |

| 학습 곡선 | 가파름 | 완만함 |

사용 시나리오별 권장사항

iptables가 적합한 경우

- 최대 성능이 요구되는 고트래픽 서버

- 매우 세밀한 패킷 제어가 필요한 환경

- 레거시 시스템과의 호환성이 중요한 경우

- 방화벽 정책 자동화 스크립트가 이미 구축된 환경

firewalld가 적합한 경우

- 다양한 네트워크 환경을 관리해야 하는 경우

- GUI 관리 도구를 선호하는 환경

- 실시간 정책 변경이 빈번한 개발 서버

- Red Hat 계열 운영체제를 주로 사용하는 환경

실전 활용법: 시나리오별 방화벽 구성 전략

웹 서버 방화벽 설정 (Apache/Nginx)

iptables 방식

# 기본 정책 설정

iptables -P INPUT DROP

iptables -P FORWARD DROP

iptables -P OUTPUT ACCEPT

# loopback 허용

iptables -I INPUT 1 -i lo -j ACCEPT

# established 연결 허용

iptables -A INPUT -m state --state ESTABLISHED,RELATED -j ACCEPT

# 웹 서비스 포트 허용

iptables -A INPUT -p tcp --dport 80 -j ACCEPT

iptables -A INPUT -p tcp --dport 443 -j ACCEPT

iptables -A INPUT -p tcp --dport 22 -j ACCEPT

# 규칙 저장

iptables-save > /etc/iptables/rules.v4

firewalld 방식

# public zone을 기본으로 설정

firewall-cmd --set-default-zone=public

# 웹 서비스 허용

firewall-cmd --permanent --add-service=http

firewall-cmd --permanent --add-service=https

firewall-cmd --permanent --add-service=ssh

# 설정 적용

firewall-cmd --reload데이터베이스 서버 보안 설정

데이터베이스 서버는 특별한 보안 고려사항이 필요합니다.

MySQL/MariaDB 서버 iptables 설정

# MySQL 포트는 특정 IP에서만 접근 허용

iptables -A INPUT -p tcp -s 192.168.1.0/24 --dport 3306 -j ACCEPT

# 외부에서 직접 접근 차단

iptables -A INPUT -p tcp --dport 3306 -j DROP

PostgreSQL 서버 firewalld 설정

# 내부 zone 생성 및 설정

firewall-cmd --permanent --new-zone=database

firewall-cmd --permanent --zone=database --add-service=postgresql

firewall-cmd --permanent --zone=database --add-source=192.168.1.0/24

firewall-cmd --reload방화벽 정책 관리 모범 사례

보안 정책 자동화 전략

현대적인 서버 관리에서는 방화벽 실무 팁을 활용한 자동화가 필수입니다.

Ansible을 활용한 firewalld 자동화

- name: Configure firewalld for web server

firewalld:

service: "{{ item }}"

permanent: yes

state: enabled

immediate: yes

loop:

- http

- https

- ssh

notify: reload firewalld스크립트 기반 iptables 관리

#!/bin/bash

# /etc/init.d/firewall-rules

IPTABLES=/sbin/iptables

# 기본 정책 설정

$IPTABLES -P INPUT DROP

$IPTABLES -P FORWARD DROP

$IPTABLES -P OUTPUT ACCEPT

# 규칙 적용 함수

apply_web_rules() {

$IPTABLES -A INPUT -p tcp --dport 80 -j ACCEPT

$IPTABLES -A INPUT -p tcp --dport 443 -j ACCEPT

}

case "$1" in

start)

apply_web_rules

;;

stop)

$IPTABLES -F

;;

restart)

$0 stop

$0 start

;;

esac로깅과 모니터링 설정

효과적인 방화벽 관리를 위해서는 로깅이 필수입니다.

iptables 로깅 설정

# 차단된 패킷 로깅

iptables -A INPUT -j LOG --log-prefix "IPTABLES-DROPPED: " --log-level 4

iptables -A INPUT -j DROP

# rsyslog 설정 (/etc/rsyslog.conf)

kern.warning /var/log/iptables.log

firewalld 로깅 활성화

# 거부된 패킷 로깅 활성화

firewall-cmd --set-log-denied=all

# 로그 파일 확인

tail -f /var/log/messages | grep -i firewall성능 최적화와 트러블슈팅

방화벽 성능 튜닝

대용량 트래픽 환경에서는 방화벽 성능 최적화가 중요합니다.

iptables 성능 최적화 기법

- 자주 매치되는 규칙을 상단에 배치

- 불필요한 상태 추적 비활성화

- 연결 추적 테이블 크기 조정

# 연결 추적 테이블 크기 증가

echo 65536 > /proc/sys/net/netfilter/nf_conntrack_max

# 타임아웃 값 조정

echo 300 > /proc/sys/net/netfilter/nf_conntrack_tcp_timeout_established

firewalld 성능 개선

# 직접 규칙 추가로 성능 향상

firewall-cmd --direct --add-rule ipv4 filter INPUT 0 -p tcp --dport 80 -j ACCEPT

# 불필요한 서비스 비활성화

firewall-cmd --remove-service=dhcpv6-client --permanent일반적인 문제 해결 방법

연결 문제 진단

# 현재 연결 상태 확인

ss -tuln

# 방화벽 규칙 순서 확인

iptables -L -n --line-numbers

# firewalld 상태 상세 확인

firewall-cmd --list-all-zones

로그 분석을 통한 문제 파악

# 최근 차단된 연결 확인

grep "REJECT\|DROP" /var/log/messages | tail -20

# 특정 포트 관련 로그 필터링

journalctl -u firewalld | grep "port 80"2025년 리눅스 보안 트렌드와 방화벽의 미래

컨테이너 환경에서의 방화벽 관리

Docker와 Kubernetes 환경에서 방화벽 정책은 새로운 도전과제입니다.

현재 많은 조직이 전통적인 호스트 기반 방화벽에서 네트워크 정책 기반 보안으로 전환하고 있습니다.

Docker와의 iptables 상호작용

# Docker가 생성한 규칙 확인

iptables -t nat -L DOCKER

# 사용자 정의 체인 생성

iptables -N DOCKER-USER

iptables -I FORWARD -j DOCKER-USER클라우드 네이티브 보안과의 통합

AWS Security Groups, Azure NSG 등 클라우드 방화벽과의 통합 관리가 중요해지고 있습니다.

하이브리드 클라우드 환경에서는 온프레미스 방화벽과 클라우드 보안 서비스 간의 일관된 정책 관리가 핵심입니다.

마무리: 올바른 방화벽 도구 선택 가이드

firewalld vs iptables 선택은 단순한 기술적 선호가 아닌 조직의 요구사항과 운영 환경을 종합적으로 고려해야 하는 중요한 결정입니다.

선택 기준 체크리스트

- 성능 요구사항: 초당 수만 건의 연결을 처리해야 한다면 iptables

- 관리 복잡성: 여러 환경과 zone을 관리해야 한다면 firewalld

- 팀 역량: 기존 팀의 경험과 학습 곡선 고려

- 운영 철학: 안정성 우선 vs 유연성 우선

- 자동화 수준: 기존 자동화 도구와의 호환성

리눅스 방화벽 비교를 통해 확인할 수 있듯이, 두 도구 모두 각각의 강점을 가지고 있으며 적절한 상황에서 사용될 때 최대의 효과를 발휘합니다.

2025년 현재, 많은 시스템 관리자들이 하이브리드 접근법을 채택하여 핵심 서버는 iptables로, 개발 및 테스트 환경은 firewalld로 관리하고 있습니다.

중요한 것은 선택한 도구를 완전히 이해하고 조직의 보안 정책에 맞게 적절히 활용하는 것입니다.

지속적인 학습과 실습을 통해 두 도구의 특성을 모두 이해하고, 상황에 맞는 최적의 선택을 할 수 있는 능력을 기르시기 바랍니다.

참조 링크:

같이 읽으면 좋은 글

무차별 대입 공격(Brute Force Attack) 차단: fail2ban과 리눅스 방화벽 연동 실전 가이드

fail2ban과 리눅스 방화벽을 연동하여 SSH 무차별 대입 공격을 자동으로 차단하고 서버 보안을 강화하는 실전 설정 방법과 모니터링 기법을 완벽 해설합니다.서버 관리자라면 누구나 한 번쯤 경험

notavoid.tistory.com

포트 포워딩: 원리, 설정 방법, 실전 활용 및 보안 팁까지 완전정리

포트 포워딩 설정으로 외부 접속을 안전하게 구성하는 2025년 최신 가이드와 보안 대책까지 한번에 정리했습니다.포트 포워딩의 기본 개념과 원리포트 포워딩이란?포트 포워딩(Port Forwarding)은 공

notavoid.tistory.com

VPN과 프록시의 차이 – 실무 예제와 보안 비교

현대 네트워크 환경에서 개인정보 보호와 보안이 점점 중요해지면서 VPN(Virtual Private Network)과 프록시 서버에 대한 관심이 높아지고 있습니다.많은 개발자와 IT 전문가들이 이 두 기술의 차이점을

notavoid.tistory.com

'linux' 카테고리의 다른 글

| 리눅스, 윈도우 특정 포트 사용 프로세스 확인 방법 - netstat 활용 가이드 (0) | 2025.09.15 |

|---|---|

| 무차별 대입 공격(Brute Force Attack) 차단: fail2ban과 리눅스 방화벽 연동 실전 가이드 (0) | 2025.07.23 |

| nftables로 리눅스 방화벽 구성하기 - iptables 대체 가이드 (0) | 2025.06.15 |

| CentOS Amazon Linux SSL 인증서 자동갱신 설정 방법 - Certbot Nginx Cron 완벽 가이드 (0) | 2025.06.01 |

| .bashrc와 .zshrc를 활용한 터미널 환경 최적화 완벽 가이드 (0) | 2025.05.26 |