포트 포워딩 설정으로 외부 접속을 안전하게 구성하는 2025년 최신 가이드와 보안 대책까지 한번에 정리했습니다.

포트 포워딩의 기본 개념과 원리

포트 포워딩이란?

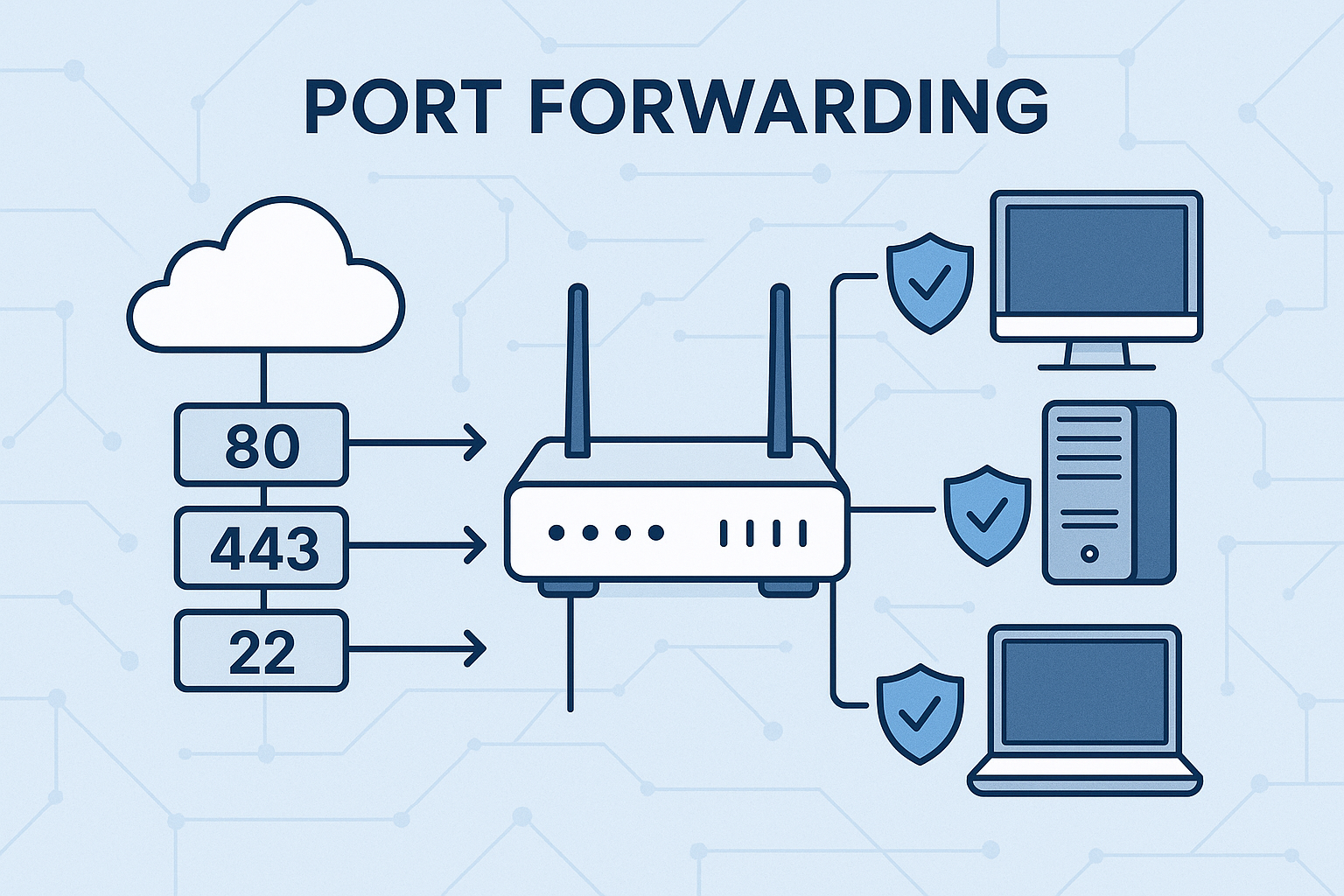

포트 포워딩(Port Forwarding)은 공유기나 라우터가 특정 포트로 들어오는 외부 요청을 내부 네트워크의 특정 장치로 전달하는 네트워크 기술입니다.

쉽게 비유하면, 아파트(공유기) 입구에서 특정 호실(내부 IP)로 방문자(외부 요청)를 안내하는 안내데스크 역할을 한다고 생각하면 됩니다.

포트 포워딩의 작동 원리

포트 포워딩의 원리를 단계별로 살펴보겠습니다.

1단계: 외부 요청 발생

- 외부 사용자가 공유기의 공인 IP 주소와 특정 포트로 접속 시도

- 예:

123.456.789.100:8080으로 접속 요청

2단계: 공유기에서 규칙 확인

- 공유기가 미리 설정된 포트 포워딩 규칙을 확인

- 8080 포트 → 192.168.1.10:80 으로 전달하는 규칙 발견

3단계: 내부 장치로 전달

- 요청을 내부 네트워크의 해당 장치로 전달

- 내부 장치에서 응답을 다시 공유기를 통해 외부로 전송

외부 사용자 ──→ 공유기(공인IP:포트) ──→ 내부 장치(사설IP:포트)

←──────────────────────공인 IP와 사설 IP의 차이점

포트 포워딩을 이해하려면 먼저 IP 주소 체계를 알아야 합니다.

| 구분 | 공인 IP | 사설 IP |

|---|---|---|

| 특징 | 전 세계에서 유일한 주소 | 로컬 네트워크 내에서만 사용 |

| 접근성 | 인터넷에서 직접 접근 가능 | 외부에서 직접 접근 불가 |

| 주소 범위 | 제한된 주소 공간 | 192.168.x.x, 10.x.x.x 등 |

| 할당 주체 | ISP(인터넷 서비스 제공업체) | 공유기나 라우터 |

포트 포워딩이 필요한 이유는 바로 이 사설 IP 때문입니다.

외부에서 내부 네트워크의 사설 IP에 직접 접근할 수 없기 때문에, 공유기가 중간에서 요청을 전달하는 역할을 해야 합니다.

ipTIME 공유기 포트 포워딩 설정 완벽 가이드

사전 준비사항

iptime 포트 포워딩 설정을 시작하기 전에 다음 정보를 확인해야 합니다.

- 내부 IP 주소 확인

- Windows:

cmd→ipconfig입력 - 기본 게이트웨이 주소 확인 (보통 192.168.0.1)

- Windows:

- 공유기 관리자 페이지 접속

- 웹 브라우저에서

192.168.0.1입력 - 관리자 ID/PW로 로그인 (기본값: admin/admin)

- 웹 브라우저에서

ipTIME 포트 포워딩 단계별 설정 방법

1단계: 내부 네트워크 정보 확인

ipTIME 관리자 페이지 → 고급 설정 → 내부 네트워크 정보

현재 연결된 모든 장치의 내부 IP 주소를 확인할 수 있습니다.

2단계: 포트 포워드 설정 접근

고급 설정 → NAT/라우터 관리 → 포트포워드 설정3단계: 새 규칙 추가

+ 새규칙 추가 버튼을 클릭하고 다음 정보를 입력합니다

- 규칙 이름: 구분하기 쉬운 이름 (예: "웹서버", "SSH접속")

- 내부 IP 주소: 서비스를 제공할 내부 장치의 IP

- 프로토콜: TCP, UDP, 또는 TCP/UDP 선택

- 외부 포트: 외부에서 접속할 포트 번호

- 내부 포트: 내부 장치에서 실제 서비스하는 포트

4단계: 설정 저장 및 적용

적용 버튼 클릭 후 저장 버튼으로 설정을 완료합니다.

다른 공유기 브랜드별 설정 방법

ASUS 공유기 포트 포워딩

관리자 페이지 → 고급 설정 → WAN → 가상 서버/포트 포워딩ASUS 공유기의 경우 더 직관적인 인터페이스를 제공하며, 자주 사용되는 서비스(HTTP, FTP, SSH 등)에 대한 템플릿을 제공합니다.

TP-Link 공유기 설정

고급 → NAT 포워딩 → 가상 서버TP-Link는 "스캔" 기능을 통해 현재 네트워크에 연결된 장치를 자동으로 감지하여 설정을 간소화할 수 있습니다.

윈도우 및 리눅스 환경별 포트 포워딩 구성

윈도우 포트 포워딩 설정

윈도우에서는 기본 제공되는 netsh 명령어로 포트 포워딩을 구성할 수 있습니다.

사전 준비: IP 라우팅 활성화

관리자 권한으로 명령 프롬프트 실행 후:

reg add HKLM\SYSTEM\CurrentControlSet\Services\Tcpip\Parameters /v IPEnableRouter /t REG_DWORD /d 1 /f포트 포워딩 규칙 추가

netsh interface portproxy add v4tov4 listenaddress=0.0.0.0 listenport=1234 connectaddress=192.168.1.100 connectport=1234명령어 구성 요소 설명

listenaddress: 수신할 주소 (0.0.0.0은 모든 주소)listenport: 외부에서 접속할 포트connectaddress: 내부 대상 IP 주소connectport: 내부 대상 포트

설정 확인

netsh interface portproxy show all리눅스 포트 포워딩 설정

리눅스에서는 iptables를 사용하여 포트 포워딩을 설정할 수 있습니다.

기본 포트 포워딩 규칙

# IP 포워딩 활성화

echo 1 > /proc/sys/net/ipv4/ip_forward

# iptables 규칙 추가 (포트 8080 → 80으로 포워딩)

iptables -t nat -A PREROUTING -p tcp --dport 8080 -j REDIRECT --to-port 80

# 설정 저장

iptables-save > /etc/iptables/rules.v4SSH 터널링을 통한 포트 포워딩

로컬 포트 포워딩

ssh -L 로컬포트:대상서버:대상포트 사용자@중간서버

실사용 예제

ssh -L 8080:192.168.1.100:80 admin@gateway.example.com게임 서버와 원격 접속을 위한 실전 예제

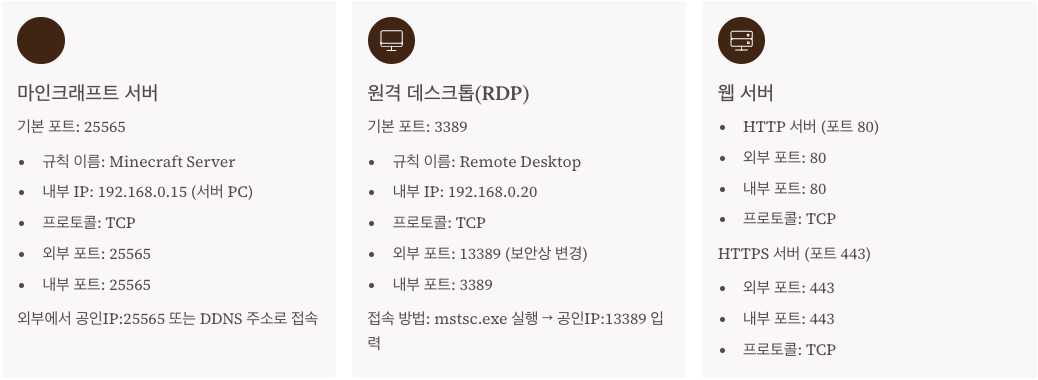

마인크래프트 서버 포트 포워딩

마인크래프트 서버는 기본적으로 25565번 포트를 사용합니다.

설정 예제

- 규칙 이름: Minecraft Server

- 내부 IP: 192.168.0.15 (서버 PC)

- 프로토콜: TCP

- 외부 포트: 25565

- 내부 포트: 25565

접속 방법

외부에서 공인IP:25565 또는 DDNS 주소로 접속 가능합니다.

예: minecraft.server.com:25565원격 데스크톱(RDP) 설정

Windows 원격 데스크톱은 3389번 포트를 사용합니다.

보안을 고려한 설정 방법

기본 포트 대신 다른 포트를 사용하는 것을 권장합니다

- 규칙 이름: Remote Desktop

- 내부 IP: 192.168.0.20

- 프로토콜: TCP

- 외부 포트: 13389 (보안상 변경)

- 내부 포트: 3389

접속 방법

mstsc.exe 실행 → 공인IP:13389 입력웹 서버 포트 포워딩

HTTP 서버 (포트 80)

- 외부 포트: 80

- 내부 포트: 80

- 프로토콜: TCP

HTTPS 서버 (포트 443)

- 외부 포트: 443

- 내부 포트: 443

- 프로토콜: TCP

실제 사용 예제:

http://yourdomain.com → 192.168.1.10:80

https://yourdomain.com → 192.168.1.10:443포트 포워딩 보안 위험과 대책

주요 보안 위험 요소

1. 외부 공격 노출 위험

포트포워딩은 말 그대로 포트(port)를 열어 두는 작업이기 때문에 해킹의 위험성이 높아집니다.

포트를 열어두면 외부 공격자들이 해당 포트를 통해 내부 네트워크에 침입할 수 있는 경로가 생깁니다.

2. 내부 네트워크 침투 경로 제공

로컬 네트워크에 있는 신뢰받는 장비를 승인되지 않은 외부인이 접근하거나 해킹하는 데 성공할 경우,

이 외부인은 그 장비로부터 네트워크 전체로 뻗어갈 수 있습니다.

3. 오래된 소프트웨어 취약점 악용

구형 펌웨어를 사용하는 라우터는 열려 있는 포트를 통해 해커의 공격을 받을 위험이 있으며,

포트 포워딩을 사용하는 애플리케이션이나 서비스 역시 적절한 암호화나 최신 보안 패치가 적용되지 않았을 수 있습니다.

효과적인 보안 대책

1. 강력한 인증 체계 구축

복잡한 비밀번호 사용

- 최소 12자 이상의 영문, 숫자, 특수문자 조합

- 정기적인 비밀번호 변경 (3개월마다)

- 기본 계정(admin/admin) 즉시 변경

2단계 인증(2FA) 적용

- Google Authenticator, Authy 등 활용

- SMS 인증보다 앱 기반 인증 권장

2. 포트 관리 전략

불필요한 포트 차단

기본 포트 사용 금지:

- FTP(21) → 2121로 변경

- SSH(22) → 2222로 변경

- RDP(3389) → 13389로 변경

포트 범위 제한

- Well-known ports (0-1023) 사용 피하기

- 1024-49151 범위에서 선택 권장

- 49152-65535는 동적 포트 범위로 피하기

3. IP 접근 제한 설정

특정 IP만 허용

예제: 회사에서만 집 서버 접근 허용

- 허용 IP: 203.xxx.xxx.xxx (회사 공인 IP)

- 차단: 0.0.0.0/0 (모든 IP 차단 후 허용 IP만 추가)4. 방화벽 설정 강화

Windows 방화벽 규칙

# 특정 포트에 대한 방화벽 규칙 추가

netsh advfirewall firewall add rule name="Custom_Service" dir=in action=allow protocol=TCP localport=8080

Linux iptables 규칙

# 특정 IP에서만 SSH 접근 허용

iptables -A INPUT -p tcp -s 192.168.1.0/24 --dport 22 -j ACCEPT

iptables -A INPUT -p tcp --dport 22 -j DROPVPN을 활용한 안전한 원격 접속

포트 포워딩 대신 VPN을 사용하는 것이 보안상 더 안전합니다.

VPN 사용의 장점

- 암호화된 통신: 모든 데이터가 암호화되어 전송

- 포트 노출 최소화: VPN 포트만 열어두면 됨

- 인증 강화: 인증서 기반 접근 제어

- 감사 추적: 접속 로그 및 모니터링 가능

권장 VPN 솔루션

개인/소규모:

- WireGuard: 가볍고 빠른 최신 VPN 프로토콜

- OpenVPN: 안정성이 검증된 오픈소스 솔루션

기업용:

- IPSec VPN: 기업 표준 VPN 프로토콜

- SSL VPN: 웹 브라우저 기반 접근

포트 포워딍 문제해결 및 트러블슈팅

자주 발생하는 문제와 해결책

1. 포트 포워딩이 작동하지 않는 경우

체크리스트

✅ 공인 IP 확인

- 공유기의 WAN IP가 실제 공인 IP인지 확인

- 공유기의 WAN IP 주소가 공인 IP가 아닌 사설 IP라면, 공유기의 WAN 포트에 연결된 또 다른 NAT 디바이스가 있다는 뜻입니다

- 사설 IP 범위: 192.168.x.x, 10.x.x.x, 172.16.x.x

✅ 이중 NAT 환경 확인

- ISP 제공 모뎀과 개인 공유기가 모두 NAT 기능을 수행하는 경우

- 모뎀을 브리지 모드로 설정하거나 DMZ 설정 필요

✅ 방화벽 설정 확인

- Windows 방화벽에서 해당 포트 허용 여부 확인

- 백신 프로그램의 방화벽 설정 확인

2. 내부 네트워크에서는 접속되지만 외부에서 안 되는 경우

해결 방법

- 헤어핀 NAT 지원 확인

- 일부 공유기는 내부에서 공인 IP로 접속하는 것을 차단

- 공유기 설정에서 "Hairpin NAT" 또는 "NAT Loopback" 활성화

- ISP의 포트 차단 확인

- 일부 ISP는 보안상 특정 포트를 차단

- 80, 443, 25 등 웹/메일 포트 차단 가능

- 대체 포트 사용 또는 ISP 문의 필요

3. 동적 IP 문제 해결

DDNS 서비스 활용

무료 DDNS 서비스

- No-IP.com

- DuckDNS.org

- 공유기 제조사 제공 DDNS (예: iptime.org)

설정 방법

ipTIME: 고급 설정 → 특수기능 → DDNS 설정

→ 호스트명.iptime.org 생성성능 최적화 팁

1. 포트 범위 최적화

권장 포트 범위

게임 서버: 7000-7999

웹 서비스: 8000-8999

원격 접속: 9000-9999

기타 서비스: 10000-109992. 프로토콜 선택 가이드

| 서비스 유형 | 권장 프로토콜 | 이유 |

|---|---|---|

| 웹 서버 | TCP | 안정적인 데이터 전송 필요 |

| 게임 서버 | UDP 또는 TCP/UDP | 실시간 응답성 중요 |

| 파일 전송 | TCP | 데이터 무결성 보장 |

| 스트리밍 | UDP | 속도 우선 |

3. QoS 설정으로 대역폭 관리

우선순위 설정

- VoIP/화상회의 (최우선)

- 게임 트래픽

- 웹 브라우징

- 파일 다운로드 (최하위)

DMZ 설정과 포트 포워딩 비교 분석

DMZ(DeMilitarized Zone)란?

DMZ는 특정 장치를 공유기 방화벽 밖에 두어 모든 포트를 외부에 노출시키는 설정입니다.

포트 포워딩 vs DMZ 비교

| 구분 | 포트 포워딩 | DMZ |

|---|---|---|

| 보안성 | 높음 (필요한 포트만 개방) | 낮음 (모든 포트 개방) |

| 설정 복잡도 | 중간 (포트별 개별 설정) | 낮음 (장치 하나만 지정) |

| 사용 권장 | 대부분의 상황 | 특별한 경우만 |

| 위험도 | 상대적으로 안전 | 높은 위험 |

DMZ 사용을 고려할 수 있는 경우

- 게임 콘솔: PS5, Xbox 등에서 NAT 문제 해결

- 복잡한 서버: 다양한 포트를 사용하는 서비스

- 테스트 환경: 개발/테스트 목적의 임시 설정

DMZ 사용 시 필수 보안 조치

- DMZ 장치를 별도 VLAN으로 분리

- 강력한 방화벽과 IDS/IPS 적용

- 정기적인 보안 모니터링 실시

2025년 포트 포워딩 트렌드와 미래 전망

클라우드 시대의 포트 포워딩

전통적인 포트 포워딩의 한계

- 고정 IP 의존성

- 복잡한 설정 과정

- 보안 위험 증가

대안 기술의 등장

1. Zero Trust 네트워크 접근

- 모든 연결을 검증하는 보안 모델

- VPN-less 원격 접근 솔루션

- Identity-based 네트워크 접근

2. 클라우드 기반 터널링 서비스

- ngrok, Cloudflare Tunnel 등

- 복잡한 네트워크 설정 없이 서비스 노출

- HTTPS 인증서 자동 제공

사용 예제

# ngrok을 사용한 로컬 서버 외부 노출

ngrok http 8080

# → https://xxxxx.ngrok.io로 접근 가능3. SD-WAN과 SASE 기술

- Software-Defined WAN으로 네트워크 가상화

- Secure Access Service Edge로 보안과 네트워크 융합

- 중앙 집중식 정책 관리

보안 트렌드와 대응 방안

AI 기반 공격 증가에 대한 대응

AI 기술을 접목하여 클라우드 환경에서 가상머신(VM) 혹은 컨테이너를 자동으로 생성하고

동적으로 트래픽을 조정 및 분산하는 등 공격이 정교화되고 지능화 될 것입니다.

대응 전략

- AI 기반 보안 솔루션 도입

- 이상 행위 탐지 시스템(Anomaly Detection)

- 기계학습 기반 위협 분석

- 제로 트러스트 아키텍처 구축

- 모든 접근을 의심하고 검증

- 최소 권한 원칙 적용

- 행위 기반 분석 강화

- 사용자 행동 패턴 학습

- 비정상 접근 패턴 실시간 탐지

포트 포워딩 관련 법적 고려사항

개인정보보호법 준수

개인정보 처리 시 주의사항

- 원격 접속 시 개인정보 접근 로그 기록

- 접근 권한자 지정 및 관리

- 개인정보 암호화 저장 의무

정보통신망법 준수

침해신고 의무

- 개인정보 유출 시 KISA 신고 의무

- 침해 사실 인지 후 24시간 이내 신고

- 이용자 통지 의무

권장 보안 조치

1. 접속 기록 보관 (최소 6개월)

2. 관리자 계정 분리 운영

3. 정기적인 보안 점검 실시

4. 취약점 점검 및 패치 관리마치며: 안전한 포트 포워딩 사용을 위한 체크리스트

설정 전 필수 확인사항

✅ 네트워크 환경 점검

- 공인 IP 보유 여부 확인

- 이중 NAT 환경 여부 점검

- ISP 포트 차단 정책 확인

✅ 보안 준비사항

- 강력한 관리자 비밀번호 설정

- 2단계 인증 활성화

- 최신 펌웨어 업데이트 적용

✅ 서비스별 최적화

- 기본 포트 대신 사용자 정의 포트 사용

- 필요한 프로토콜만 선택적 개방

- IP 접근 제한 설정 적용

운영 중 정기 점검사항

🔍 월간 점검

- 접속 로그 분석 및 이상 접근 확인

- 사용하지 않는 포트 포워딩 규칙 정리

- 비밀번호 및 인증 설정 점검

🔍 분기별 점검

- 공유기 펌웨어 업데이트 확인

- 보안 정책 재검토 및 업데이트

- 백업 및 복구 계획 점검

포트 포워딩은 편리한 기능이지만, 보안을 소홀히 하면 큰 위험이 될 수 있습니다.

이 가이드에서 제시한 보안 대책들을 충실히 따라 안전하고 효율적인 네트워크 환경을 구축하시기 바랍니다.

올바른 포트 포워딩 설정으로 편리함과 보안을 모두 확보하세요!

참고 링크

함께 읽으면 좋은 글

firewalld vs iptables: 리눅스 방화벽 관리 도구의 차이점과 실전 활용 가이드

리눅스 방화벽 관리에서 firewalld와 iptables는 각각 동적 관리와 정적 관리라는 서로 다른 접근 방식을 제공하며,2025년 현재 서버 보안 강화를 위한 핵심 도구로 활용되고 있습니다.리눅스 방화벽

notavoid.tistory.com

Nginx 리버스 프록시 완벽 가이드 - 로드밸런싱부터 마이크로서비스 아키텍처까지

현대 웹 애플리케이션 개발에서 리버스 프록시는 필수불가결한 인프라 구성 요소입니다.단순한 웹서버 역할을 넘어서 로드밸런싱, 보안 강화, 성능 최적화까지 담당하는 핵심 기술이죠.이 글에

notavoid.tistory.com

리눅스에서 포트 충돌 해결 방법 – netstat, lsof, kill 활용

리눅스 시스템에서 서버나 애플리케이션을 실행하다 보면 자주 마주치는 문제 중 하나가 바로 포트 충돌입니다."Address already in use" 또는 "포트가 이미 사용 중입니다"라는 오류 메시지를 본 적이

notavoid.tistory.com

'네트워크와 프로토콜 완벽 가이드' 카테고리의 다른 글

| MQTT vs HTTP: IoT 및 실시간 통신을 위한 프로토콜 비교와 선택 가이드 (0) | 2025.07.28 |

|---|---|

| MQTT 프로토콜: 개념, 동작 원리, 실전 활용과 장단점 완전정리 (0) | 2025.07.28 |

| OAuth2 PKCE Flow: 안전한 인증을 위한 원리, 실전 동작 과정, 코드 예제까지 완벽 정리 (0) | 2025.07.22 |

| 인터넷 없이 메시지 전송? 잭 도시의 비트챗(Bitchat)과 오프라인 메쉬 네트워크 혁신 (0) | 2025.07.08 |

| 2025년 최신 무료VPN 추천 TOP7 – 개인정보 보호와 속도까지 잡은 무료 VPN 서비스 비교 (0) | 2025.06.29 |