SGI서울보증은 14일 랜섬웨어 공격으로 전세보증 등 여러 보증 업무에 차질을 빚다 나흘만에 서비스를 재개했으며, 금융보안원이 악성코드의 결함을 이용해 복호화 키를 추출하여 협상 없이 시스템을 복구했습니다.

1. 서울보증보험 랜섬웨어 공격 개요

2025년 7월 14일 새벽, 국내 최대 보증보험사인 SGI서울보증이 대규모 랜섬웨어 공격을 받아 전산 시스템이 마비되는 사건이 발생했습니다.

이번 공격으로 전세대출 보증, 휴대폰 할부 개통, 자동차 할부 등 생활 밀착형 금융서비스가 사흘간 중단되면서 국민들이 큰 불편을 겪었습니다.

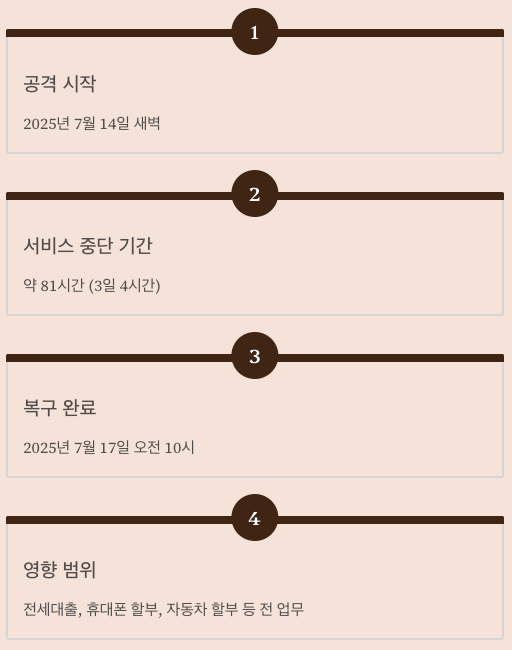

SGI 랜섬웨어 공격의 주요 피해 규모는 다음과 같습니다.

- 공격 시작: 2025년 7월 14일 새벽

- 서비스 중단 기간: 약 81시간 (3일 4시간)

- 복구 완료: 2025년 7월 17일 오전 10시

- 영향 범위: 전세대출, 휴대폰 할부, 자동차 할부 등 전 업무

SGI서울보증은 주택도시보증공사, 한국주택금융공사와 함께 3대 전세대출 보증기관으로 꼽히는만큼, 시장에 미칠 영향 역시 상당할 것으로 전망됩니다.

2. 건라 랜섬웨어 그룹의 정체

서울보증보험 해킹 사건의 배후로 지목된 것은 '건라(Gunra)' 랜섬웨어 그룹입니다.

건라는 지난 4월 등장한 신종 랜섬웨어 조직으로 제조·헬스케어·정보기술(IT)·소비자 서비스 등 고가치 산업군을 정조준해 빠른 속도로 공격 대상을 확대해 왔습니다.

건라 랜섬웨어의 특징

| 구분 | 세부 내용 |

|---|---|

| 등장 시기 | 2025년 4월 |

| 기반 기술 | 콘티(Conti) 랜섬웨어의 유출 코드 일부를 재활용 |

| 암호화 방식 | ChaCha20과 RSA 공개키를 결합한 하이브리드 구조 |

| 파일 확장자 | .ENCRT |

| 랜섬노트 | R3ADM3.txt |

카스퍼스키 조사에 따르면 건라의 주요 코드 25%가 콘티와 유사하며,

다중 스레드 기반 암호화 처리, 서비스·보안 프로세스 강제 종료, 네트워크 공유 탐색 등의 특징도 콘티를 계승한 것으로 보입니다.

3. SGI SSL-VPN 취약점을 통한 침투 경로 분석

서울보증보험 랜섬웨어 공격의 최초 침투 경로는 SSL-VPN 장비의 SSH 취약점으로 밝혀졌습니다.

수많은 보증업무에 차질을 초래한 SGI서울보증 랜섬웨어 공격의 최초 침입 경로는 가상 사설망(VPN)으로 결론이 날 것으로 보입니다.

공격 단계별 분석

1단계: 무차별 대입 공격 미방어

SGI서울보증은 무차별 대입 공격을 방어하기 위한 로그인 시도 횟수 제한, 속도 제한(지연 삽입), 다중 인증 등의 보안 조치를 충분히 마련하지 않은 것으로 추정됩니다.

2단계: 내부 시스템 침투

공격자는 감염 직후 보안 백신 및 데이터베이스 관련 주요 프로세스를 먼저 종료시켜 방어 체계를 무력화했습니다.

3단계: 시스템 복원 방해

공격자는 시스템 복원 기능을 방해하기 위해 쉐도우 복사본 삭제 명령(WMIC.exe를 활용한 명령어 실행)까지 실행했습니다.

4. 금융보안원의 복호화키 추출 성공

서울보증보험 복구 과정에서 가장 주목할 점은 금융보안원의 복호화키 추출 성공입니다.

18일 <보안뉴스> 취재에 따르면, 금융보안원은 이번 해킹으로 잠겨버린 SGI서울보증 데이터를 복호화할 키를 추출해냈습니다.

공격자가 이용한 악성코드의 결함에서 실마리를 얻었습니다.

협상 없이 복구 성공

하지만 이번 SGI서울보증 해킹의 경우 공격자와 협상 없이 금융보안원 역량으로 데이터에 걸린 암호를 풀어냈습니다.

암호화 키를 제공하는 대가로 공격자에게 제공하는 이른바 '몸값'이라 불리는 랜섬을 제공하지 않고 해결했다는 얘기입니다.

이는 랜섬웨어 대응 역사상 매우 드문 성공 사례로, 다음과 같은 의의를 갖습니다:

- 윤리적 논란 회피: 범죄 조직과의 협상 거부

- 기술적 성과: 악성코드 결함 발견 및 복호화키 추출

- 정책적 모범: 협상 없는 복구 원칙 확립

5. 서울보증보험 시스템 마비로 인한 사회적 파장

SGI 랜섬웨어로 인한 서울보증보험 시스템 마비는 광범위한 사회적 파장을 일으켰습니다.

금융 서비스 중단 피해

SGI서울보증의 전산 시스템이 랜섬웨어 공격으로 이틀째 '먹통'으로 전세대출 보증 업무 등에서 소비자들의 불편이 이어지고 있습니다.

자동차 할부 구매 등에서도 차질이 빚어지고 있습니다.

주요 피해 분야

- 전세대출: 이사 예정자들의 잔금 지급 차질

- 휴대폰 할부: 통신 3사 할부 개통 불가

- 자동차 할부: 차량 구매 계약 지연

- 보증서 발급: 모든 보증 업무 중단

금융당국 대응

경찰은 7월 15일 서울 종로구 서울보증 본사에서 로그 기록 등 자료를 임의제출받아 분석 작업을 진행 중입니다.

경찰은 외부 침입 경로, 악성코드 유입 시점, 피해 규모 등을 다각도로 조사하고 있습니다.

6. 서울보증보험 대출 중단 사태의 경제적 영향

서울보증보험 대출 중단은 부동산 시장에 직접적인 영향을 미쳤습니다.

SGI서울보증의 전산 마비 사태 이후, 5대은행에서 보증서 없이 나간 전세대출 금액이 약 600억원에 육박하는 것으로 전해졌습니다.

건수로는 236건으로, 선대출 후보증가입이라는 형태로 전세대출을 시행하게 된 것은 이례적인 상황입니다.

주가 영향

- 7월 15일: 서울보증보험 주가 5% 이상 하락

- 7월 17일: 시스템 복구 소식에 주가 3% 이상 상승

7. 보안 인증 부재 문제점

SGI서울보증의 보안 체계에서 발견된 핵심 문제는 보안 인증 부재였습니다.

금융기관은 ISMS-P 의무 인증대상이 아닌 데다, SGI도 자발적으로도 인증을 받지 않았습니다.

ISMS-P 인증 체계의 한계

현재 ISMS-P 의무 인증대상은 다음과 같이 제한적입니다:

- 서울·광역시 소재 인터넷서비스제공자(ISP)

- 대규모 데이터센터 사업자(IDC)

- 연 매출 1,500억 원 이상 상급종합병원

- 재학생 1만 명 이상 대학

- 정보통신서비스 부문 전년 매출액이 100억 원 이상 혹은 일평균 이용자 수 100만 명 이상인 곳

정부가 다른 업권보다 민감한 개인정보를 다루는 금융권에 정보보호 및 개인정보보호 관리체계(ISMS·ISMS-P) 인증을 의무화하지 않는 등 사각지대를 방치했다는 비판이 제기됩니다.

8. 건라 랜섬웨어의 이중 협박 전략

건라 랜섬웨어 그룹은 이중 협박 전략을 사용하는 것으로 알려졌습니다.

SGI서울보증에 랜섬웨어 공격을 가한 그룹인 '건라'가 SGI서울보증의 데이터베이스(DB)로부터 13.2 테라바이트(TB)에 달하는 대규모 데이터를 탈취했다고 주장하며 다크웹에 '매물'로 내놨습니다.

이중 협박의 구조

- 1차 협박: 시스템 암호화 후 복호화키 요구

- 2차 협박: 탈취 데이터 유출 위협

기업이 시스템을 자력으로 복구시켰다 해도, 해킹 과정에서 탈취한 데이터를 다크웹에 공개한다고 협박하며 또 대가를 요구하는 게 수순입니다.

이는 서울보증보험 랜섬웨어 복호화 성공 이후에도 데이터 유출 우려가 남아있음을 의미합니다.

9. 금융기관 사이버 공격 대응 방안

금융기관 사이버 공격에 효과적으로 대응하기 위한 핵심 방안들을 살펴보겠습니다.

기술적 대응 방안

| 분야 | 세부 방안 |

|---|---|

| 접근 통제 | VPN 다중 인증, 로그인 시도 횟수 제한 |

| 네트워크 보안 | 망분리, 접속 IP 제한 |

| 백업 시스템 | 오프라인 백업, 격리된 복구 시스템 |

| 모니터링 | EDR/XDR 솔루션, 실시간 위협 탐지 |

관리적 대응 방안

카스퍼스키는 건라 랜섬웨어 감염을 막기 위해

▲RDP 포트 제한 및 다단계 인증(MFA) 활성화

▲전체 시스템 백업 및 오프사이트 백업 저장

▲EDR·NDR 등에 최신 야라 룰 반영

▲IOC 기반 로그 모니터링 강화 등의 대응을 권고하고 있습니다.

10. 보증보험 업무 중단이 미치는 산업별 파급효과

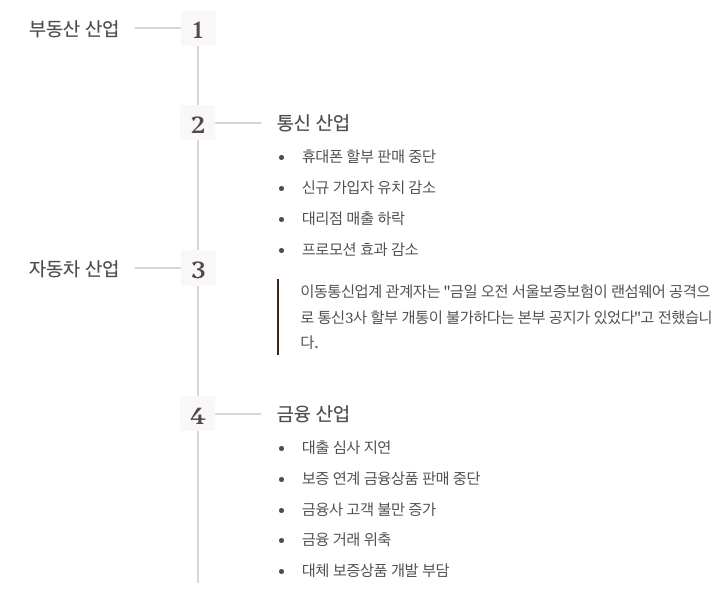

보증보험 업무 중단은 다양한 산업에 연쇄적 파급효과를 가져왔습니다.

부동산 산업

- 전세계약 체결 지연

- 중개 수수료 손실

- 임대인-임차인 간 분쟁 증가

통신 산업

이동통신업계 관계자는 "금일 오전 서울보증보험이 랜섬웨어 공격으로 통신3사 할부 개통이 불가하다는 본부 공지가 있었다"고 전했습니다.

자동차 산업

- 할부 계약 체결 불가

- 신차 인도 지연

- 딜러 매출 손실

11. 사이버보안 강화를 위한 정책 제언

서울보증보험 보안 사고를 통해 도출된 정책 개선 방안들입니다.

규제 체계 개선

- ISMS-P 의무화 확대: 금융기관 전체로 확대

- 보안 기준 강화: SSL-VPN 보안 설정 의무화

- 정기 점검 제도: 취약점 진단 의무화

대응 체계 강화

7월 30일 금융위원회는 서울보증 랜섬웨어 사고와 관련하여 금융권·금융 공공기관 침해사고 대비태세 점검회의를 개최하였습니다.

12. 사내 함구령 논란과 투명성 문제

서울보증보험 해킹 사건에서 불거진 또 다른 쟁점은 사내 함구령 논란입니다.

SGI서울보증(이하 '서울보증')에 대한 랜섬웨어 해킹 사태와 관련, 경찰이 수사에 착수했습니다.

금융감독원도 서울보증의 정보 보호 체계에 대한 집중 점검에 들어갔습니다.

정보 공개의 딜레마

기업들이 보안 사고 시 직면하는 딜레마

- 투명성 요구: 고객과 주주의 알 권리

- 보안상 우려: 공격 기법 노출 위험

- 법적 의무: 개인정보보호법상 신고 의무

- 기업 이미지: 브랜드 가치 보호 필요

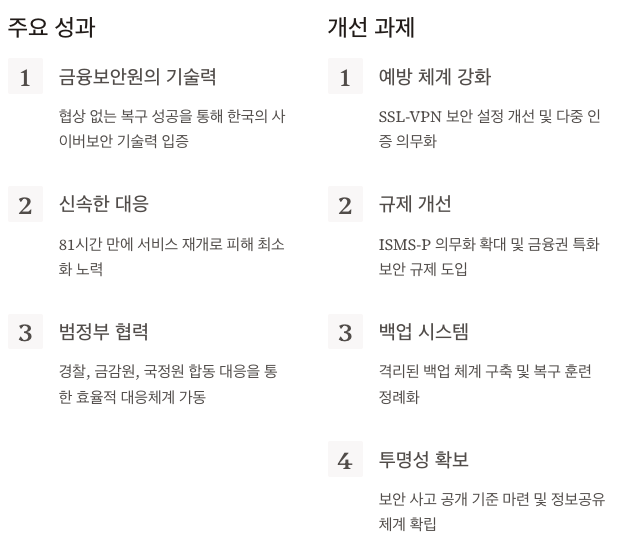

결론: 서울보증보험 랜섬웨어 사건의 교훈

서울보증보험 랜섬웨어 사건은 한국 금융 보안 역사에 중요한 이정표가 되었습니다.

주요 성과

- 금융보안원의 기술력: 협상 없는 복구 성공

- 신속한 대응: 81시간 만에 서비스 재개

- 범정부 협력: 경찰, 금감원, 국정원 합동 대응

개선 과제

- 예방 체계 강화: SSL-VPN 보안 설정 개선

- 규제 개선: ISMS-P 의무화 확대 검토

- 백업 시스템: 격리된 백업 체계 구축

- 투명성 확보: 보안 사고 공개 기준 마련

건라 랜섬웨어와 같은 신종 위협에 대응하기 위해서는 기술적 방어뿐만 아니라 제도적 개선과 사회적 합의가 필요합니다.

이효은 카스퍼스키 한국지사장은 "건라는 RaaS 시장의 또다른 진화된 버전이다. 고급 랜섬웨어 기술의 재활용과 정교화는 향후에도 대형 기관과 기간 산업 등 고위험 산업군을 대상으로 한 집중적 위협이 향후에도 지속될 가능성이 높다"고 우려를 표했습니다.

SGI 랜섬웨어 공격 사건을 통해 우리는 사이버 보안이 더 이상 선택이 아닌 필수임을 다시 한번 확인했습니다.

앞으로도 지속적인 보안 투자와 제도 개선을 통해 유사한 사고의 재발을 방지하고, 국민들이 안심하고 금융 서비스를 이용할 수 있는 환경을 조성해야 할 것입니다.

관련 참고 자료

같이 읽으면 좋은 글

무차별 대입 공격(Brute Force Attack) 차단: fail2ban과 리눅스 방화벽 연동 실전 가이드

fail2ban과 리눅스 방화벽을 연동하여 SSH 무차별 대입 공격을 자동으로 차단하고 서버 보안을 강화하는 실전 설정 방법과 모니터링 기법을 완벽 해설합니다.서버 관리자라면 누구나 한 번쯤 경험

notavoid.tistory.com

[Spring Security] Spring Security Role과 Authority 완전 실무 가이드: 엔터프라이즈급 권한 설계부터 성능

Spring Security에서 Role과 Authority의 근본적 차이점을 이해하고, 실제 프로덕션 환경에서 검증된 권한 설계 패턴과 성능 최적화 전략을 통해 확장 가능하고 안전한 인증/인가 시스템을 구축하는 방

notavoid.tistory.com

Spring Boot Jasypt 설정 정보 암호화로 보안 취약점 해결하기

Spring Boot 프로젝트의 민감한 설정 정보를 jasypt로 암호화하여 GitHub 공개 저장소에서 발생할 수 있는 보안 취약점을 원천 차단하고, 엔터프라이즈급 보안 표준을 구축하는 실무 완벽 가이드입니

notavoid.tistory.com

'AI 트렌드 & 뉴스' 카테고리의 다른 글

| 어도비 파이어플라이 완전 가이드 – AI 이미지 생성부터 활용법까지 (0) | 2025.08.15 |

|---|---|

| 비디오스튜 완전 가이드 – AI 영상 편집 툴의 기능과 활용법 (2) | 2025.08.15 |

| SUNO AI 완전 가이드 – AI 음악 생성의 혁신과 사용법 (0) | 2025.08.14 |

| 로판AI(Rofan AI) 완전 정리: AI 캐릭터 로맨스 챗봇 기능부터 논란까지 (0) | 2025.08.14 |

| GPT-5 사용법: OpenAI 공식 가이드 기반의 활용 방법과 실전 팁 (0) | 2025.08.12 |