DDoS 공격이란? 기본 개념부터 이해하기

DDoS(Distributed Denial of Service, 분산 서비스 거부 공격)는

여러 컴퓨터에서 동시에 특정 서버나 네트워크에 대량의 트래픽을 전송하여 정상적인 서비스를 방해하는 사이버 공격 기법입니다.

DDoS 공격의 작동 원리

| 단계 | 설명 | 예시 |

|---|---|---|

| 1. 봇넷 구축 | 악성코드로 감염된 다수의 기기 확보 | IoT 기기, PC, 서버 등 |

| 2. 공격 명령 | 중앙 서버에서 봇넷에 공격 지시 | C&C 서버를 통한 명령 전달 |

| 3. 동시 공격 | 모든 봇이 타겟에 동시 트래픽 전송 | 수십만 대의 기기가 한 번에 접속 |

| 4. 서비스 마비 | 서버 자원 고갈로 정상 사용자 접속 불가 | 웹사이트 다운, 게임 서버 중단 |

일반적으로 웹 서버가 초당 1,000개의 요청을 처리할 수 있다면, DDoS 공격으로 초당 100만 개의 요청이 몰리면 서버는 마비됩니다.

마치 좁은 도로에 수만 대의 자동차가 동시에 몰려 교통 체증을 일으키는 것과 같은 원리입니다.

DDoS 공격이 위험한 이유

- 경제적 피해: 시간당 수억 원의 매출 손실 가능

- 신뢰도 하락: 고객들의 서비스 신뢰도 급격한 저하

- 연쇄 피해: 하나의 서버 다운이 연결된 다른 서비스에도 영향

- 복구 비용: 공격 대응과 시스템 복구에 막대한 비용 소요

역사상 최대 규모, 7.3Tbps DDoS 공격 발생

2025년 5월, 인터넷 역사상 가장 강력한 DDoS 공격이 기록되었습니다.

클라우드플레어는 지금까지 기록된 것 중 가장 큰 분산 서비스 거부(DDoS) 공격으로 묘사되는 공격을 성공적으로 완화했으며,

이름이 공개되지 않은 호스팅 제공업체를 단 45초 만에 37.4테라바이트의 악의적인 트래픽으로 폭격한 7.3테라비트/초(Tbps)에 달하는 대규모 공격을 차단했습니다.

이 사건은 현대 사이버 보안 환경에서 새로운 위협 수준을 보여주며, 동시에 클라우드 기반 네트워크 보안 솔루션의 중요성을 입증하는 계기가 되었습니다.

기록적인 7.3Tbps 공격의 실체

2025년 5월 중순, 이 전례 없는 공격은 Cloudflare의 Magic Transit 서비스를 사용하는 한 호스팅 제공업체를 표적으로 삼았으며,

이전 기록을 12% 초과하고 사이버 보안 기자 브라이언 크렙스가 보도한 최근 6.3Tbps 공격을 능가했습니다.

공격의 규모를 이해하기

이 네트워크 공격의 규모는 상상을 초월합니다.

단 45초 동안 전달된 37.4테라바이트의 데이터는 다음과 같은 놀라운 수치로 설명할 수 있습니다:

- 9,350편의 HD 영화를 동시에 스트리밍

- 935만 곡의 노래를 1분 이내에 다운로드

- 1,250만 장이 넘는 고해상도 사진을 다운로드

- 거의 1년치의 고화질 비디오 스트리밍에 해당

이 집중된 트래픽 폭주는 공격 능력의 우려스러운 진화를 보여주며,

현대 봇넷이 기존 방어 체계를 압도할 수 있는 대규모 트래픽 급증을 어떻게 조율할 수 있는지를 입증합니다.

공격의 기술적 특성

이번 DDoS 공격 종류 중에서도 특히 정교한 공격 패턴을 보였습니다:

| 항목 | 세부 정보 | 설명 |

|---|---|---|

| 공격 규모 | 7.3 Tbps | 역대 최대 규모의 DDoS 공격 |

| 지속 시간 | 45초 | 짧은 시간 내 집중적 공격 |

| 전송 데이터 | 37.4 TB | 45초간 전송된 총 데이터량 |

| 소스 IP | 122,145개 | 고유 공격 소스 IP 주소 |

| 지리적 분포 | 161개국 | 전 세계적 봇넷 분포 |

| 자율 시스템 | 5,433개 | 공격에 참여한 AS 수 |

| 주요 공격 방식 | UDP 플러드 (99%+) | 나머지는 리플렉션/증폭 공격 |

| 주요 타겟 포트 | 27015 | 게임 서버용 포트 집중 공격 |

주요 공격 소스 국가별 분포

| 순위 | 국가 | 트래픽 비율 | 주요 ASN |

|---|---|---|---|

| 1 | 브라질 | ~25% | AS27699 (Telefonica Brazil) |

| 2 | 베트남 | ~25% | AS7552 (Viettel Group) |

| 3 | 대만 | ~8% | 다양한 ISP |

| 4 | 중국 | ~6% | 다양한 통신사 |

| 5 | 인도네시아 | ~5% | 지역 ISP |

| 6 | 우크라이나 | ~4% | 지역 네트워크 |

브라질과 베트남이 각각 약 25%의 트래픽을 차지했으며, 이는 신흥 시장의 취약한 IoT 기기들이 악용되고 있음을 시사합니다.

Magic Transit: 혁신적인 DDoS 방어 시스템

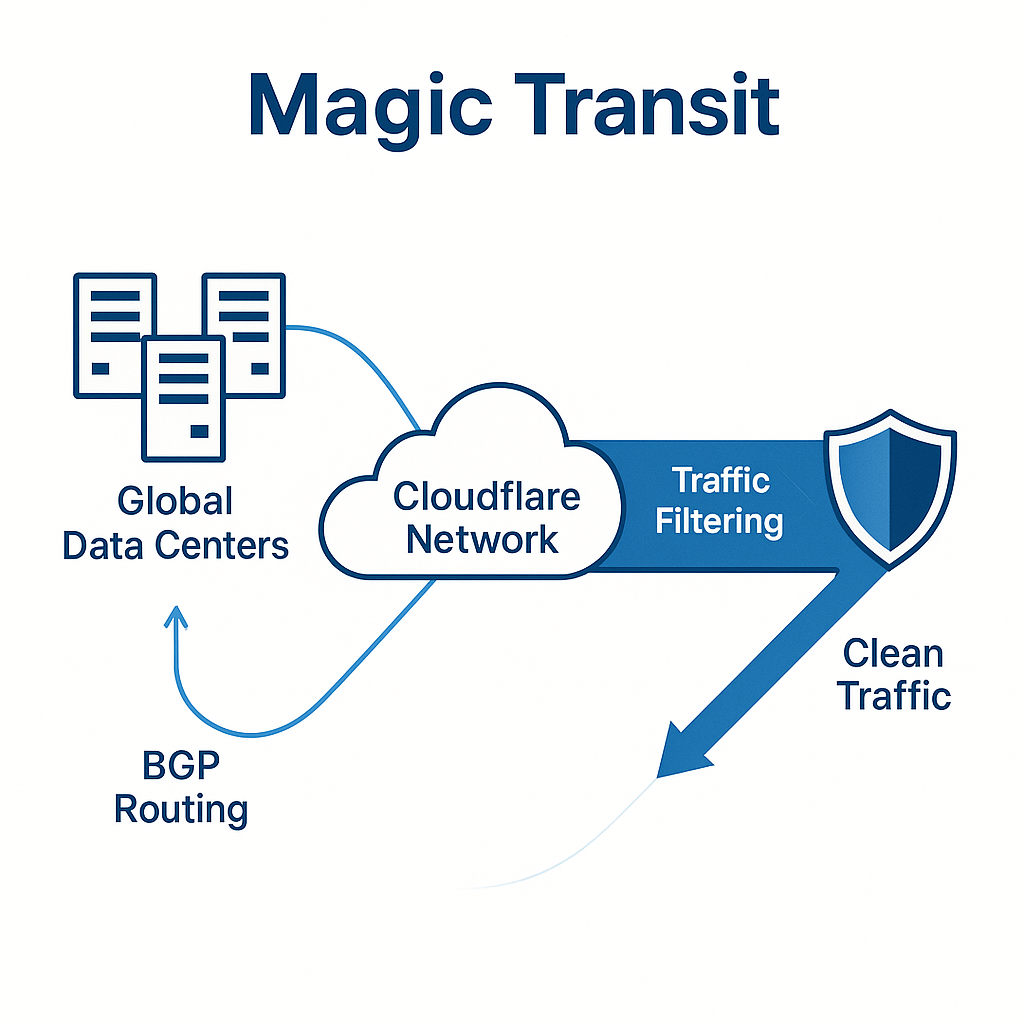

클라우드플레어의 Magic Transit 아키텍처

Cloudflare의 Magic Transit은 기록적인 7.3 Tbps 공격을 성공적으로 완화한 핵심 방어 시스템이었습니다.

이 클라우드 기반 네트워크 보안 솔루션은 Cloudflare의 전 세계 330개 이상의 도시에 걸친 글로벌 네트워크와 388 Tbps의 완화 용량(역대 최대 DDoS 공격의 23배)에 힘입어 온프레미스, 클라우드, 하이브리드 네트워크에 대한 DDoS 보호를 제공합니다.

자동화된 방어 메커니즘

이번 방어는 완전히 자율적으로 수행되었으며, 인간의 개입, 알림, 또는 사고 확대 없이 이루어졌습니다.

이는 현대 DDoS 위협에 대응하는 완전히 자율적이고 분산된 완화 전략으로의 전환을 보여줍니다.

Cloudflare vs 경쟁사 DDoS 방어 능력 비교

| 제공업체 | 최대 방어 용량 | 글로벌 데이터센터 | 자동화 수준 | 방어 성공 사례 |

|---|---|---|---|---|

| Cloudflare | 388 Tbps | 330+ 도시 | 완전 자동화 | 7.3 Tbps ✅ |

| AWS Shield | ~100 Tbps | 25+ 리전 | 부분 자동화 | 2.3 Tbps |

| Akamai | ~50 Tbps | 130+ 국가 | 부분 자동화 | 1.8 Tbps |

| Arbor Networks | ~20 Tbps | 온프레미스 | 수동 관리 | 1.2 Tbps |

Magic Transit 기술 스펙

| 기능 | 세부사항 | 장점 |

|---|---|---|

| 방어 용량 | 388 Tbps | 최대 공격의 23배 처리 가능 |

| 반응 시간 | 3초 이내 | 실시간 위협 차단 |

| 커버리지 | 161개국 330+ 도시 | 글로벌 분산 방어 |

| 프로토콜 지원 | L3/L4/L7 다중 계층 | 포괄적 보호 |

| 자동화 수준 | 100% 무인 방어 | 인적 오류 제거 |

| 터널링 | GRE, IPsec, CNI | 유연한 연결 옵션 |

Magic Transit의 네트워크 보안 솔루션은 다음과 같은 3단계 프로세스로 작동합니다:

- 트래픽 수집: BGP 라우트 공지를 통해 공격 소스와 가장 가까운 Cloudflare 데이터 센터에서 트래픽 수집

- 악성 트래픽 필터링: 몇 초 만에 악성 트래픽을 검사 및 필터링

- 정제된 트래픽 전송: GRE 터널, IPsec 또는 프라이빗 네트워크 인터커넥트를 통해 최적화된 네트워크를 거쳐 고객 인프라로 전송

고급 패킷 분석 기술

방어는 eXpress Data Path (XDP)와 extended Berkeley Packet Filter (eBPF) 프로그램을 사용한 고급 패킷 샘플링에 의존했으며, 실시간으로 트래픽 패턴을 분석합니다. 회사의 독점적인 "dosd"(denial of service daemon) 엔진은 여러 지문 순열을 생성하여 정당한 연결을 보존하면서 공격 트래픽을 정밀하게 식별합니다.

DDoS 공격 동향과 현재 상황

2025년 DDoS 공격 동향 분석

| 기간 | 공격 건수 | 전년 대비 증가율 | 최대 공격 규모 |

|---|---|---|---|

| 2024년 전체 | 21.3M | - | 6.3 Tbps |

| 2025년 Q1 | 20.5M | +358% YoY | 7.3 Tbps |

| 일평균 하이퍼볼류메트릭 공격 | 8건/일 | - | 1+ Tbps |

공격 유형별 분류

| 공격 계층 | 공격 건수 (2025 Q1) | 증가율 (QoQ) | 증가율 (YoY) |

|---|---|---|---|

| 네트워크 계층 (L3/4) | 16.8M | +397% | +509% |

| HTTP 계층 (L7) | 3.7M | +7% | +118% |

| 하이퍼볼류메트릭 (1+ Mrps) | 6% of HTTP attacks | +100% | - |

2025년 1분기, Cloudflare는 2천만 건 이상의 공격을 차단했으며, 이는 전년 대비 358%의 급증입니다.

또한 5.6 Tbps와 4.8 Bpps의 기록적인 공격도 포함되었습니다.

호스팅 제공업체 타겟팅 증가

"호스팅 제공업체와 중요한 인터넷 인프라가 점점 더 DDoS 공격의 표적이 되고 있습니다"라고

Cloudflare의 Omer Yoachimik이 언급했습니다.

이는 웹 보안 분야에서 새로운 우려 사항으로 부상하고 있으며, 특히 다음과 같은 서비스들이 주요 타겟이 되고 있습니다:

- 웹 서버 호스팅 업체

- VoIP 서버 제공업체

- 게임 서버 호스팅 업체

- 클라우드 인프라 제공업체

하이퍼볼류메트릭 공격의 증가

2025년 1분기에 Cloudflare는 1 Tbps 또는 1 Bpps를 초과하는 약 700개의 하이퍼볼류메트릭 DDoS 공격을 차단했으며, 이는 하루 평균 약 8건의 공격에 해당합니다.

네트워크 보안의 미래 전망

자동화된 방어 시스템의 중요성

이번 사건은 DDoS 방어 솔루션에서 자동화의 중요성을 재확인시켜 주었습니다.

수동적인 대응으로는 더 이상 이러한 규모의 공격에 대처할 수 없으며,

AI와 머신러닝을 활용한 실시간 위협 탐지 및 대응 시스템이 필수가 되었습니다.

글로벌 네트워크 인프라의 역할

388 Tbps의 네트워크 용량으로 지금까지 기록된 가장 큰 DDoS 공격보다 23배 더 큰 공격도 완화할 수 있는 Cloudflare의 사례처럼,

분산된 글로벌 인프라가 현대 사이버 위협 대응의 핵심이 되고 있습니다.

예방 조치와 권장사항

산업별 DDoS 공격 타겟 분석

| 산업 분야 | 공격 빈도 | 평균 공격 규모 | 주요 피해 유형 |

|---|---|---|---|

| 호스팅 서비스 | 높음 | 1-10 Tbps | 서비스 중단, 고객 이탈 |

| 게임 산업 | 매우 높음 | 0.5-5 Tbps | 게임 서버 다운, 사용자 경험 저하 |

| 금융 서비스 | 중간 | 0.1-2 Tbps | 거래 중단, 신뢰도 하락 |

| 전자상거래 | 높음 | 0.2-3 Tbps | 매출 손실, 브랜드 이미지 타격 |

| 클라우드 제공업체 | 매우 높음 | 1-20 Tbps | 다중 고객 피해, 연쇄 서비스 장애 |

| 교육 기관 | 낮음 | 0.05-0.5 Tbps | 온라인 수업 중단 |

네트워크 보안 투자 우선순위

| 우선순위 | 보안 조치 | 예상 비용 | 효과성 | 구현 난이도 |

|---|---|---|---|---|

| 1 | 클라우드 DDoS 방어 | 중간 | 매우 높음 | 낮음 |

| 2 | 네트워크 모니터링 | 낮음 | 높음 | 중간 |

| 3 | 방화벽 업그레이드 | 높음 | 중간 | 높음 |

| 4 | 백업 인프라 | 높음 | 높음 | 높음 |

| 5 | 직원 교육 | 낮음 | 중간 | 낮음 |

네트워크 관리자와 시스템 보안 담당자들을 위한 권장사항:

- 구식 프로토콜 비활성화: 오래된 서비스들이 DDoS 공격에서 무기화될 수 있음

- 적절한 서비스 구성: 디바이스가 공격에 악용되지 않도록 보안 설정 강화

- 클라우드 기반 보호 솔루션 도입: 온프레미스 장비의 한계를 보완

- 실시간 모니터링 시스템 구축: 빠른 위협 탐지와 대응을 위한 시스템 구축

관련 기술과 도구

DDoS 방어 기술 스택

- BGP 라우트 공지: 트래픽 리다이렉션을 위한 핵심 기술

- eXpress Data Path (XDP): 고성능 패킷 처리를 위한 Linux 커널 기술

- eBPF: 실시간 패킷 분석을 위한 확장 가능한 필터링 기술

- GRE 터널링: 보안 트래픽 전송을 위한 캡슐화 프로토콜

모니터링과 분석 도구

Cloudflare는 DDoS Botnet Threat Feed와 같은 무료 서비스를 제공하여 ISP와 호스팅 업체들이 자체 인프라 내에서 발생하는 악성 트래픽을 식별할 수 있도록 도움을 주고 있습니다.

결론: 네트워크 보안의 새로운 시대

7.3Tbps DDoS 공격 사건은 단순한 사이버 보안 사고를 넘어서, 인터넷 인프라 보호에 대한 새로운 패러다임을 제시했습니다.

이번 사건에서 얻을 수 있는 핵심 교훈들:

완전 자동화된 방어 시스템의 필요성: 인간의 개입 없이도 실시간으로 거대한 공격을 차단할 수 있는 시스템이 현실이 되었습니다.

글로벌 분산 아키텍처의 중요성: 단일 지점의 방어로는 더 이상 충분하지 않으며, 전 세계에 분산된 방어 네트워크가 필수입니다.

클라우드 기반 보안 솔루션의 우위: 온프레미스 장비의 한계를 뛰어넘는 확장성과 유연성을 제공합니다.

현대 DDoS 보안 전략은 더 이상 선택이 아닌 필수가 되었으며, 특히 호스팅 제공업체와 중요한 인터넷 인프라를 운영하는 조직들에게는 생존의 문제가 되었습니다.

앞으로도 공격의 규모와 복잡성은 계속 증가할 것으로 예상되며, 이에 대응하기 위한 더욱 정교하고 지능적인 방어 시스템의 개발이 필요할 것입니다.

Cloudflare Magic Transit 공식 문서에서 더 자세한 기술적 정보를 확인할 수 있습니다.

'네트워크와 프로토콜 완벽 가이드' 카테고리의 다른 글

| 인터넷 없이 메시지 전송? 잭 도시의 비트챗(Bitchat)과 오프라인 메쉬 네트워크 혁신 (0) | 2025.07.08 |

|---|---|

| 2025년 최신 무료VPN 추천 TOP7 – 개인정보 보호와 속도까지 잡은 무료 VPN 서비스 비교 (0) | 2025.06.29 |

| WebRTC로 화상회의 앱 만들기 - P2P 통신 구현 완벽 가이드 (0) | 2025.06.20 |

| BGP 프로토콜 이해하기: 인터넷 라우팅의 핵심 (0) | 2025.06.13 |

| gRPC 스트리밍으로 실시간 데이터 전송 구현하기: 네트워크 프로토콜 완벽 가이드 (0) | 2025.06.12 |