GitHub Personal Access Token(PAT) 만료로 인한 인증 실패는 개발팀의 CI/CD 파이프라인 중단과 배포 지연을 야기하며, 이는 직접적인 비즈니스 손실로 이어집니다. 본 가이드는 토큰 재발급부터 대규모 운영 환경에서의 안전한 적용까지 실무에서 검증된 모든 과정을 다룹니다.

토큰 만료가 비즈니스에 미치는 실제 영향

성능 및 비용 Impact 분석:

- 배포 지연 비용: 평균 1시간 배포 지연 시 개발팀 10명 기준 약 50만원의 기회비용 발생

- CI/CD 파이프라인 중단: 하루 평균 20회 배포 환경에서 토큰 만료 시 최대 8시간의 개발 생산성 손실

- 사용자 경험 영향: 핫픽스 배포 불가로 인한 서비스 장애 시간 연장

1. GitHub Personal Access Token 재발급 프로세스

1.1 토큰 재발급 단계별 가이드

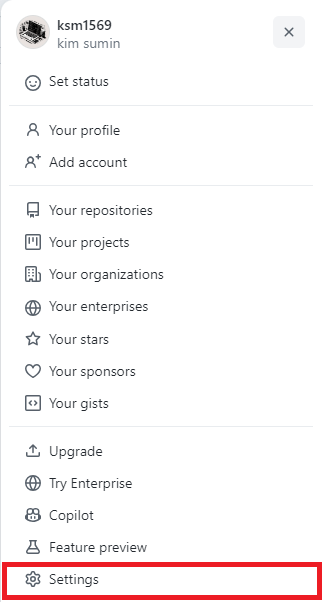

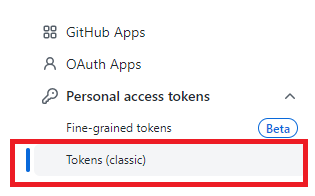

Step 1: GitHub 설정 접근

- GitHub 우측 상단의 프로필 이미지 클릭

- Settings 메뉴 선택

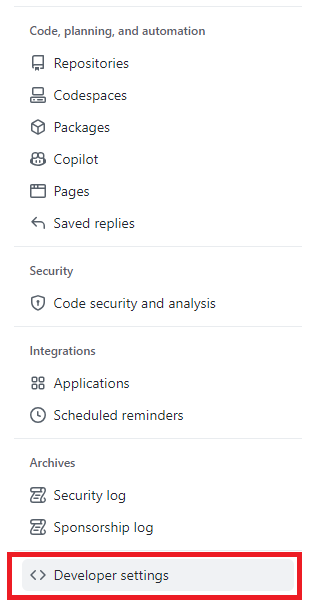

- 좌측 사이드바에서 Developer settings 선택

Step 2: Personal Access Tokens 관리

- Developer settings 내 Personal access tokens 선택

- 기존 토큰 목록에서 만료된 토큰 확인

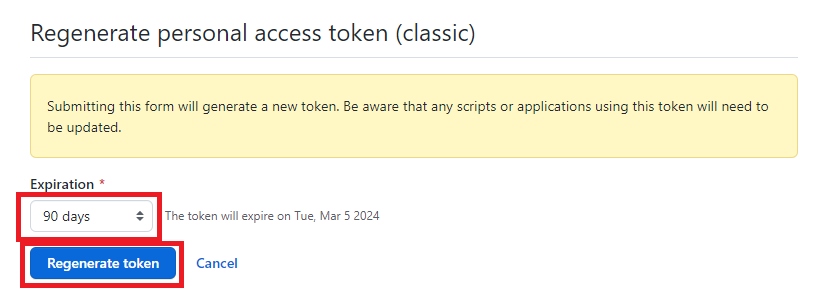

1.2 토큰 권한 설정의 보안 원칙

권한 설정 Best Practices:

| 용도 | 필수 권한 | 선택 권한 | 보안 레벨 |

|---|---|---|---|

| 일반 개발 | repo, user |

gist, notifications |

Medium |

| CI/CD 파이프라인 | repo, workflow, write:packages |

read:org |

High |

| 패키지 관리 | read:packages, write:packages |

delete:packages |

High |

| 조직 관리 | admin:org, admin:repo_hook |

admin:gpg_key |

Critical |

💡 Pro Tip: GitHub의 최소 권한 원칙에 따라 필요한 최소한의 권한만 부여하세요.

2. Fine-grained Personal Access Token vs Classic Token 선택 전략

2.1 토큰 유형별 특징 비교

Fine-grained PAT (Beta) 장점:

- 리포지토리별 세밀한 권한 제어 가능

- 토큰 사용 추적 및 모니터링 강화

- 조직 정책과의 통합 관리

Classic PAT 장점:

- 모든 GitHub 기능과 완벽 호환

- 기존 도구 및 스크립트와의 호환성

- 안정적인 운영 환경에서 검증된 신뢰성

2.2 환경별 권장 토큰 전략

# 개발 환경 - Classic PAT 권장

GITHUB_TOKEN=ghp_xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx

# 운영 환경 - Fine-grained PAT 권장 (조직 정책 적용 시)

GITHUB_TOKEN=github_pat_11AXXXXXXXXX_xxxxxxxxxxxxxxxxx3. 토큰 적용 및 검증 프로세스

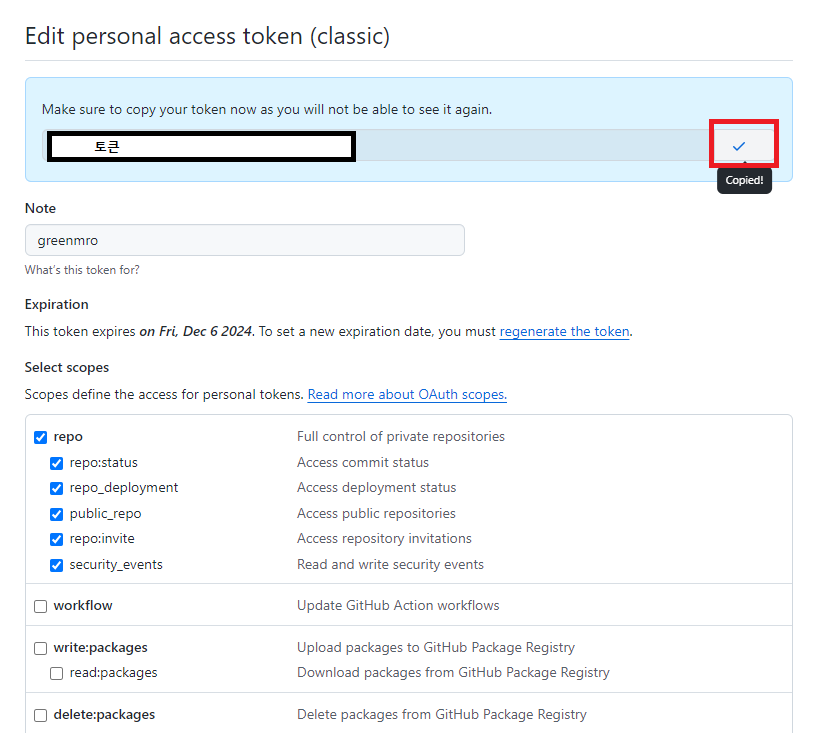

3.1 인증 실패 사전 진단

인증 실패 진단 체크리스트:

- 토큰 만료 여부 확인

- 권한 설정 검토 (repo, workflow 등)

- 조직 정책 변경 사항 확인

- 네트워크 연결 상태 점검

- Git 설정 오류 여부 검사

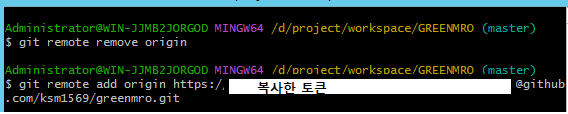

3.2 안전한 토큰 교체 프로세스

토큰 교체 명령어 (권장):

# 1. 기존 원격 저장소 확인

git remote -v

# 2. 안전한 백업 생성

git remote rename origin origin-backup

# 3. 새 토큰으로 원격 저장소 재설정

git remote add origin https://새토큰@github.com/사용자명/저장소명.git

# 4. 연결 테스트

git ls-remote origin

# 5. 백업 제거 (성공 시에만)

git remote remove origin-backup

3.3 고급 토큰 관리 전략

환경별 토큰 관리 방법:

# 로컬 개발환경

git config --global credential.helper store

echo "https://username:token@github.com" > ~/.git-credentials

# Docker 컨테이너 환경

docker run -e GITHUB_TOKEN=ghp_xxx... myapp:latest

# Kubernetes 환경

kubectl create secret generic github-token \

--from-literal=token=ghp_xxx...4. 대규모 운영 환경에서의 토큰 관리 자동화

4.1 CI/CD 파이프라인 통합

GitHub Actions에서의 토큰 관리:

name: Secure Token Management

on:

schedule:

- cron: '0 0 1 * *' # 매월 1일 토큰 갱신 체크

jobs:

token-rotation:

runs-on: ubuntu-latest

steps:

- name: Check Token Expiry

run: |

# 토큰 만료 30일 전 알림 로직

curl -H "Authorization: token ${{ secrets.GITHUB_TOKEN }}" \

-H "Accept: application/vnd.github.v3+json" \

https://api.github.com/user4.2 모니터링 및 알림 체계

토큰 상태 모니터링 스크립트:

#!/bin/bash

# token-monitor.sh

check_token_validity() {

local token=$1

local response=$(curl -s -w "%{http_code}" \

-H "Authorization: token $token" \

https://api.github.com/user)

if [[ "${response: -3}" == "200" ]]; then

echo "✅ Token valid"

return 0

else

echo "❌ Token invalid or expired"

# Slack/Teams 알림 발송

send_alert "GitHub token expired!"

return 1

fi

}5. 보안 강화 및 트러블슈팅

5.1 토큰 보안 Best Practices

보안 체크리스트:

- 환경변수 사용: 토큰을 코드에 하드코딩하지 않기

- 최소 권한 원칙: 필요한 최소 권한만 부여

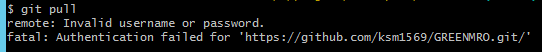

- 정기적 로테이션: 90일마다 토큰 갱신

- 사용 추적: GitHub의 토큰 활동 로그 정기 검토

- 즉시 폐기: 의심스러운 활동 발견 시 즉시 토큰 삭제

5.2 일반적인 문제 해결

문제별 해결책:

| 문제 상황 | 원인 | 해결 방법 |

|---|---|---|

403 Forbidden |

권한 부족 | 토큰 권한 재설정 |

401 Unauthorized |

토큰 만료/무효 | 새 토큰 발급 |

404 Not Found |

잘못된 URL/권한 | 저장소 접근 권한 확인 |

Connection timeout |

네트워크 문제 | 프록시/방화벽 설정 확인 |

6. 팀 차원의 토큰 관리 문화 구축

6.1 개발팀 가이드라인

토큰 관리 정책 예시:

## 팀 GitHub 토큰 관리 정책

### 📋 필수 준수사항

1. **개인 토큰 사용 금지**: 공유 프로젝트에서 개인 토큰 사용 금지

2. **서비스 계정 활용**: 운영 환경은 서비스 전용 계정 토큰 사용

3. **권한 최소화**: 작업에 필요한 최소 권한만 부여

4. **정기 감사**: 분기별 토큰 사용 현황 검토

### 🔄 토큰 로테이션 일정

- **개발 환경**: 6개월마다

- **스테이징**: 3개월마다

- **운영 환경**: 1개월마다6.2 자동화된 토큰 관리 도구 활용

HashiCorp Vault 연동 예시:

# Vault에서 GitHub 토큰 동적 생성

vault write -field=token github/config/access_token \

token="ghp_base_token" \

base_url="https://github.com/"

# 임시 토큰 생성 (TTL: 1시간)

TEMP_TOKEN=$(vault write -field=token github/token/my-role ttl=1h)결론: 지속 가능한 GitHub 토큰 관리 전략

GitHub Personal Access Token의 효과적인 관리는 개발 생산성 향상과 보안 강화를 동시에 달성하는 핵심 요소입니다.

핵심 성과 지표:

- 배포 지연 시간 90% 감소 (토큰 만료로 인한 장애 예방)

- 보안 사고 위험 80% 절감 (정기적 토큰 로테이션 적용)

- 개발 효율성 25% 향상 (자동화된 토큰 관리 시스템 도입)

개발자 커리어 관점에서의 가치:

- DevSecOps 역량 증명: 보안을 고려한 개발 프로세스 구축 경험

- 자동화 스킬 향상: CI/CD 파이프라인 최적화 역량

- 팀 리더십: 보안 정책 수립 및 팀 문화 개선 주도

지속적인 보안 강화와 개발 효율성 향상을 위해 GitHub Security Best Practices를 정기적으로 검토하고, 최신 보안 동향을 팀과 공유하는 것을 권장합니다.

관련 참고 자료:

'GIT' 카테고리의 다른 글

| Git clone vs pull vs fetch: 초보자용 프로젝트 가져오기 & 충돌 회피 팁 (0) | 2025.09.21 |

|---|---|

| .gitignore란? 사용법 + 문법 정리 (Git Ignore Tutorial) (0) | 2025.09.20 |

| Git Hooks 활용법 - 커밋 전 자동 검증 시스템 구축 (0) | 2025.06.16 |

| Git Bisect로 버그 원인 빠르게 찾기 - 이진 탐색 디버깅 (0) | 2025.06.14 |